Prefacio

Este trabajo se ha traducido utilizando IA. Agradecemos tus opiniones y comentarios: translation-feedback@oreilly.com

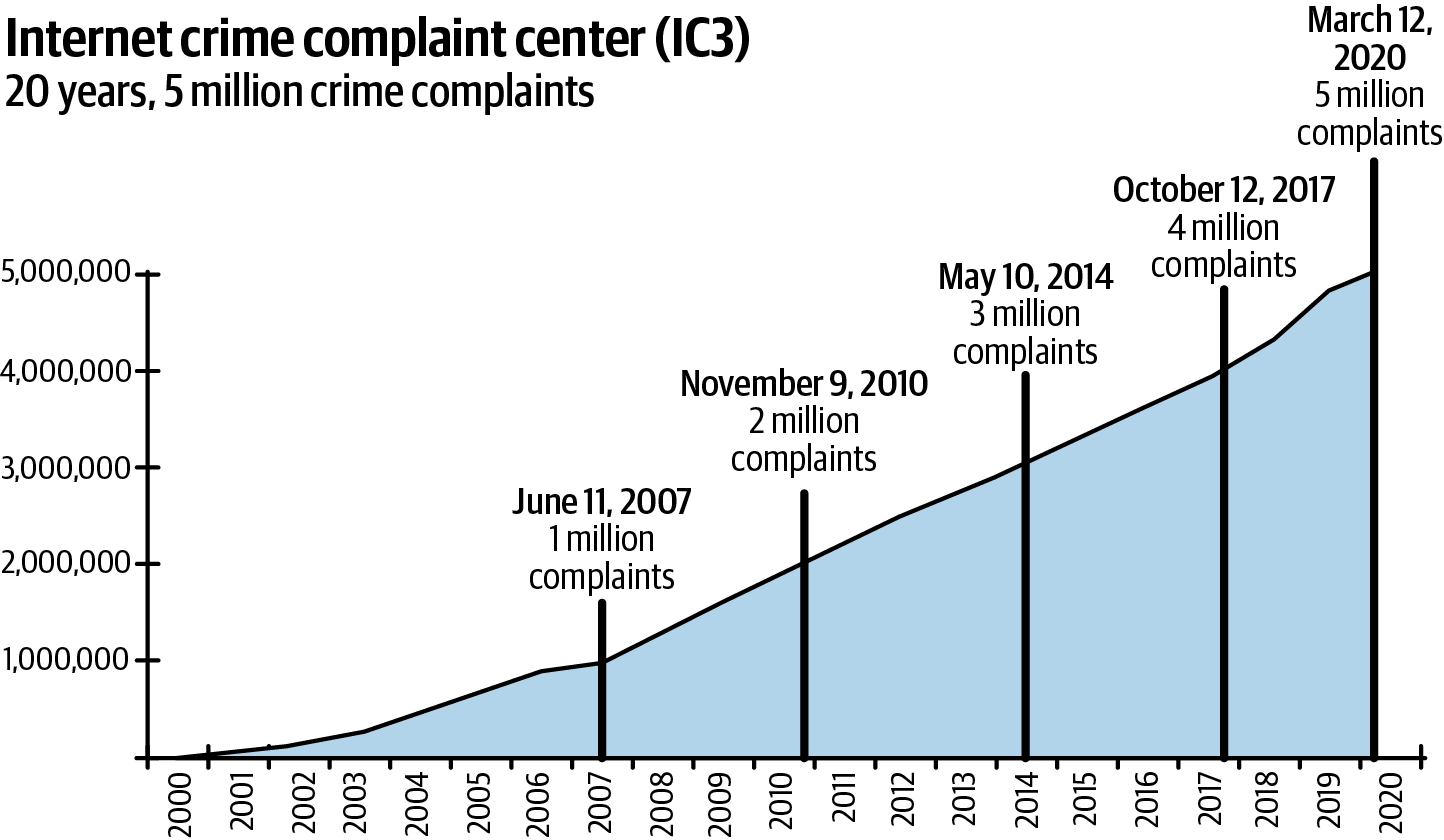

"Con el comercio llega el fraude", escribió el cofundador de Airbnb Nathan Blecharczyk allá por 2010, y es seguro decir que la máxima se ha demostrado una y otra vez en los años transcurridos desde entonces.1 Las ventas mundiales por Internet alcanzaron casi 4,29 billones de dólares en 2020, y más de 1 de cada 5 dólares se gastaron en Internet. Los defraudadores siguen el dinero, haciendo que el fraude online sea mayor, más inteligente y más audaz que nunca (Figura P-1).

Figura P-1. Veinte años de denuncias de delitos en Internet del IC32

Los que luchan contra el fraude, con la cabeza metida en los datos, destacan en la identificación de nuevos patrones sospechosos y en el seguimiento de los autores. La presión constante de la prevención del fraude significa que, a menudo, las actividades cotidianas impiden a los luchadores contra el fraude tomarse un respiro, poner la cabeza por encima del parapeto y mirar a su alrededor para ver lo que ocurre fuera de su empresa o de su sector. El propósito de este libro es ofrecer una perspectiva más amplia y estratégica, así como consejos prácticos.

Durante nuestro tiempo en la prevención del fraude, hemos tenido el privilegio de hablar y ver datos y tendencias de una amplia gama de comerciantes y organizaciones. Es esa amplitud la que queremos compartir en este libro.

Introducción a la Prevención Práctica del Fraude

El fraude online existe desde hace casi tanto tiempo como la banca online y el comercio online: los defraudadores van allí donde está el dinero y donde pueden detectar una oportunidad. Merece la pena señalar desde el principio que cuando nos referimos a los defraudadores, estamos hablando de amenazas externas a una empresa; este libro no trata del fraude interno ni de los riesgos o problemas de integridad de los empleados. Ciertamente, hay bastante que decir sobre el fraude externo en Internet, un problema que preocupa a las empresas desde hace décadas. Julie Fergerson, directora general del Merchant Risk Council, recuerda los primeros días del comercio electrónico, hace 20 años, cuando ayudaba a sus clientes a crear tiendas online y observaba horrorizada los ataques fraudulentos que se producían la primera semana -o a veces incluso el primer día- de existencia de una tienda.

En aquella época, el fraude online tenía a menudo un aspecto físico. El "skimming" de tarjetas era habitual como medio de robar información física de las tarjetas, tal vez llevado a cabo durante una transacción legítima o en un cajero automático. La información de la tarjeta podía utilizarse en Internet para realizar compras, o podían crearse tarjetas falsas para intentar realizar transacciones en tiendas físicas. A veces, los datos de la tarjeta acababan en Internet, en los foros que se estaban desarrollando rápidamente para permitir a los delincuentes interactuar entre sí en Internet. Otras veces, el fraude era muy sencillo, y un cajero se limitaba a copiar la información de la tarjeta e intentar utilizarla para hacer compras por Internet.

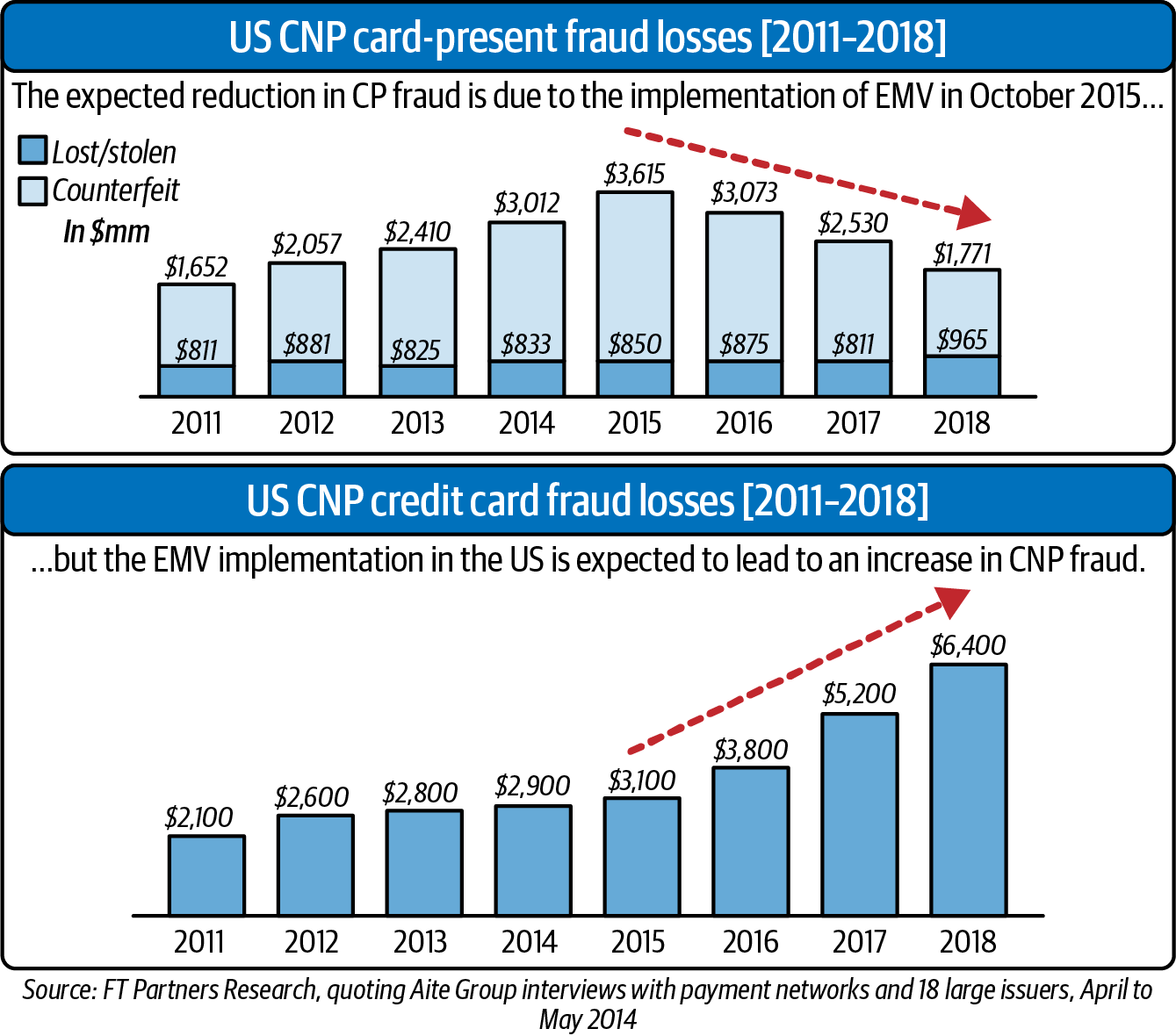

El fraude con tarjeta presente no ha desaparecido del todo, pero no hay duda de que una combinación de tecnología de chip y pin para las transacciones con tarjeta presente y la enorme escala de las interacciones y el comercio en línea ha puesto el fraude con tarjeta no presente en el centro del escenario(Figura P-2). Según un estudio de 2021, el 83% de todos los ataques fraudulentos con tarjetas de crédito, débito o prepago se produjeron en Internet.3 Ese es el mundo en el que viven y respiran ahora los equipos de prevención del fraude.

Figura P-2. Fraude con tarjeta de crédito y robo de identidad en Estados Unidos de 2011 a 20184

El inicio de la COVID-19 pandemia a principios de 2020 aceleró la transformación digital de todo tipo, ya que la gente se adaptó a la comodidad y necesidad temporal de comprar e interactuar en línea. Un informe reveló que en 2020, el 47% de las personas abrieron una nueva cuenta de compras en línea, mientras que el 35% abrió una nueva cuenta de redes sociales y el 31% abrió una cuenta bancaria en línea .5 Todo esto presenta oportunidades financieras para las empresas online, pero no sin riesgos de fraude. Casi el 70% de los comerciantes afirmaron que los índices de devolución de cargos aumentaron durante la pandemia, y muchos informaron también de altos niveles de intentos de apropiación de cuentas (ATO) en.6 Dado que los consumidores manifiestan su intención de continuar con sus hábitos de compra y banca online incluso cuando ya no exista la presión de la pandemia para hacerlo, es razonable suponer que la amenaza de fraude también continuará.

Los intentos de fraude se han vuelto mucho más sofisticados, además de más comunes. Los estafadores utilizan una elaborada ofuscación, un ejército de mulas en todo el mundo, e incluso herramientas que capturan información sobre el navegador y el dispositivo del usuario cuando visita un sitio, de modo que pueda hacerse eco de ello como parte de un disfraz de ATO. Los intentos de phishing, que impulsan gran parte del fraude en línea con sus consiguientes datos robados, han evolucionado desde las estafas del "príncipe nigeriano" de hace 10 ó 15 años a sutiles misivas que imitan el tono, el diseño y los logotipos de los correos electrónicos enviados por los proveedores a las empresas que los utilizan, a menudo dirigidos a las empresas en función de los proveedores que utilizan. Y no empieces con las complejidades de las estafas románticas, las estafas de reparación informática, el catfishing y otros esquemas de ingeniería social.

Los defraudadores operan en lo que ahora es un entorno delictivo en línea muy sofisticado, que el FBI estima que en 2020 robó más de 4.200 millones de dólares.7 A veces se dice que el fraude forma parte del mundo más amplio de la ciberdelincuencia, y otras veces que está conectado a él pero separado. En cualquier caso, no hay duda de que estas conexiones son una parte importante de la escala y el éxito que muchos defraudadores alcanzan hoy en día. Se puede comprar una gran cantidad de datos robados para utilizarlos en los ataques, y los ciberdelincuentes con conocimientos técnicos crean programas y aplicaciones que los estafadores pueden utilizar para camuflarse en Internet rápidamente, y a menudo de forma automatizada. Diseñadores gráficos, expertos en SEO, desarrolladores de sitios web, etc., todos apoyan esquemas que implican sitios falsos creados para engañar a los consumidores para que faciliten sus datos o realicen pedidos falsos. En este libro no profundizaremos en el complejo mundo de la ciberdelincuencia en general, pero mencionaremos aspectos del ecosistema ciberdelictivo cuando sea pertinente.

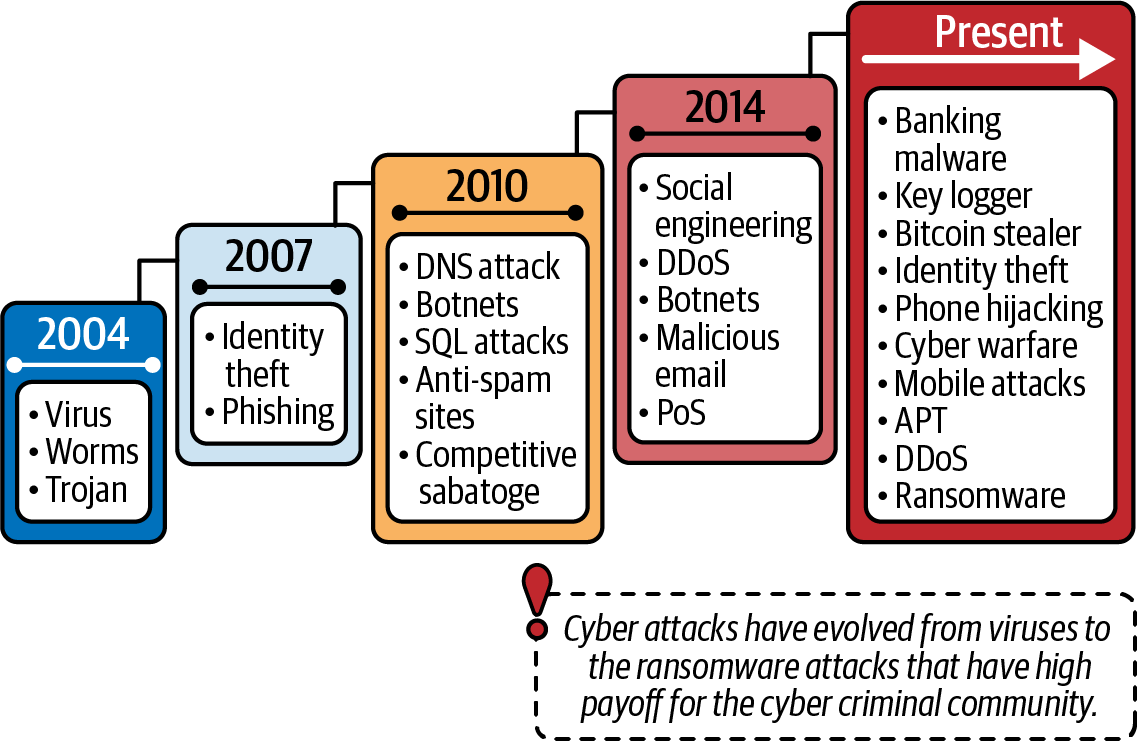

Los ataques fraudulentos también han evolucionado en el mundo de la banca y la tecnología financiera(Figura P-3). Muy pronto, los defraudadores desarrollaron un apetito por obtener mayores beneficios. Los ataques a consumidores individuales han existido desde el principio, pero los estafadores capaces de llevar a cabo ciberataques basados en malware se convirtieron rápidamente en una amenaza más seria. Las tácticas de ingeniería social se centraron en el fraude por correo electrónico comercial (BEC), en el que un estafador podía obtener grandes beneficios con una sola transferencia no autorizada, si tenía la suerte de conseguirlo. Con el paso de los años, los bancos reforzaron sus defensas contra los ataques de los primeros tiempos, y muchos estafadores "migraron" para dirigirse a empresas de tecnología financiera más jóvenes y/o explotar las vulnerabilidades de la banca de consumo. Más recientemente, el malware se ha combinado con la ingeniería social, como se expone en el Capítulo 14.

Figura P-3. Evolución de los métodos de ataque y sofisticación de los defraudadores en el contexto bancario

Por supuesto, la prevención del fraude online también ha aumentado en sofisticación. Mientras que antes el sector estaba dominado por los motores de reglas, ahora el aprendizaje automático complementa la mayoría de los sistemas para añadir su velocidad y excelencia en la detección de patrones a los esfuerzos de un sistema de fraude. Esto ha permitido automatizar más decisiones, con mayor rapidez. Han surgido diversos proveedores de enriquecimiento de datos para muchos tipos de datos, aunque como varios de ellos han sido adquiridos por grandes empresas en los últimos años, será interesante ver cómo se desarrolla este campo.

La relación entre los defraudadores y la prevención del fraude se describe a menudo como una carrera armamentística, en la que cada parte intenta continuamente crear o descubrir nuevas vulnerabilidades o herramientas que les den un perímetro de ventaja. A veces, uno de los bandos parece tener la sartén por el mango, y otras veces la tiene el otro. Es poco probable que los defraudadores abandonen la batalla mientras haya tanto dinero que ganar, y los equipos de prevención del fraude nunca pueden permitirse apartar la vista del juego, sabiendo que los defraudadores se abalanzarán sobre cualquier punto débil.

Una ventaja que pueden desarrollar los equipos de prevención del fraude es relaciones sólidas de colaboración, tanto con los que luchan contra el fraude en otras empresas como con otros departamentos de su propia empresa. Mientras trabajábamos en este libro, nos sorprendió cuántas veces surgió el tema de la colaboración, y en cuántos contextos diferentes. Trabajar con equipos de lucha contra el fraude de otras empresas, o dentro de otros departamentos, o reunirse y compartir ideas, nuevas tendencias y consejos a través de foros, mesas redondas, informes, etc., fue clave para la forma en que muchos responsables de lucha contra el fraude se mantienen al tanto de lo que ocurre en el sector y se aseguran de que sus equipos no se quedan atrás.

Del mismo modo, desarrollar relaciones estrechas y de confianza con departamentos como los de atención al cliente, marketing, ventas, jurídico y logística/suministros puede dar a los equipos de prevención del fraude una ventaja real a la hora de detectar y prevenir el desarrollo de tendencias de fraude, y de comprender y prepararse para los cambios en el enfoque del negocio o del mercado. Del mismo modo, educar a otros departamentos y a la alta dirección sobre la prevención del fraude y los retos que plantea el equilibrio entre la fricción y la lucha contra el fraude ayuda a los equipos de fraude a parecer y seguir siendo relevantes para las necesidades del negocio y a posicionarse adecuadamente dentro de la organización. Todo esto aumenta la colaboración interdepartamental y hace más probable que los equipos de fraude obtengan el presupuesto que necesitan y los indicadores clave de rendimiento (KPI) que tienen sentido tanto para ellos como para la empresa.

Cómo leer este libro

Ohad Samet, cofundador y director general de TrueAccord y autor de Introduction to Online Payments Risk Management (O'Reilly), menciona la "falta de datos" como una razón común para no entender "qué está pasando" en el análisis del fraude. Aclara que esto suele deberse a que "el mantenimiento de los datos históricos basados en eventos no está en absoluto en la mente de estos ingenieros" (una vez más, nótese la importancia de educar a otros departamentos y a la dirección). Samet pone el ejemplo del análisis puntual (por ejemplo, poder entrenar un sistema predictivo utilizando sólo los datos disponibles en el momento del ataque fraudulento, mucho antes de que la pérdida financiera se hiciera evidente).

Los autores de este libro están totalmente de acuerdo con Samet en que la "falta de datos" puede ser catastrófica, pero no sólo por su impacto negativo en la calidad de tus conjuntos de entrenamiento. Consideramos que la necesidad de indagar en los datos históricos basados en eventos es la clave del éxito de una operación de prevención del fraude. Nuestro credo es la pasión por el análisis de la causa raíz, con énfasis en la analítica del comportamiento y las metodologías de investigación "narrativa".

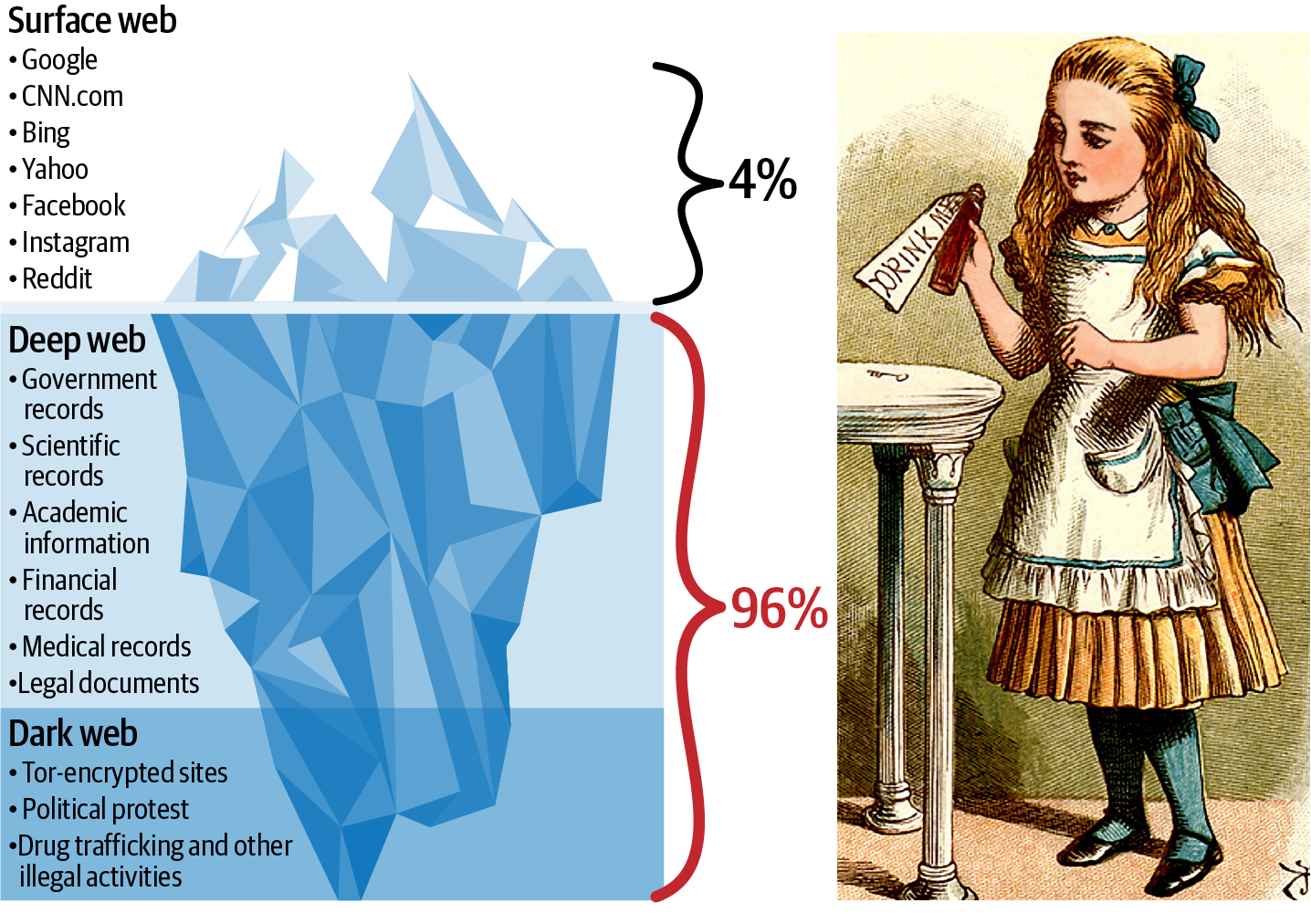

Por tanto, te animamos a leer este libro con la curiosidad de un adicto a los datos. Como Alicia en el País de las Maravillas, los datos históricos de tu organización deberían ser una madriguera de conejo a la que deberías saltar con gusto, sintiéndote cada vez más curioso y tentando a otros en tu empresa a unirse al paseo. Creemos que las soluciones sólidas de prevención del fraude las construyen principalmente los investigadores que pueden explicar el fraude desde las perspectivas del atacante y de la víctima. Para aprender a hacerlo, sin duda hay que tener amplios horizontes y una buena dosis de curiosidad (a veces hay que pensar como un defraudador para atrapar a un defraudador) respecto a la asombrosamente amplia gama de esquemas manipuladores que existen. Los investigadores de código abierto pueden obtener parte de este conocimiento a través de la investigación web (incluida la web profunda y la web oscura), pero creemos que un buen analista puede aprender mucho de la combinación de su imaginación y sus datos(Figura P-4).

Figura P-4. Desglose de las diferentes partes de Internet (izquierda); la continuamente curiosa Alicia (derecha)8

En este libro no encontrarás una lista de comprobación de los pasos que puedes dar para acabar con el fraude. Cada empresa y cada sector son diferentes y tienen prioridades, necesidades y estructura distintas. La prevención del fraude debe tenerlas todas en cuenta. Además, hemos intentado no ser demasiado específicos sobre trucos concretos que pueden utilizarse para atrapar a los defraudadores, porque sabemos perfectamente que si lo fuéramos, este libro se convertiría en el favorito de los foros de defraudadores en un mes y los trucos se volverían inútiles poco después. En su lugar, hemos intentado ofrecer conceptos y buenas prácticas que resulten útiles en distintas situaciones. También hemos intentado hacer sugerencias utilizando funciones que son inherentes a la naturaleza del reto al que te enfrentas, en lugar de otras que puedan ser manipuladas y eludidas.

Como nota técnica, escribimos todos los ejemplos de consulta de en SQL, pero pueden traducirse fácilmente a PostgreSQL si es necesario. Por supuesto, debes adaptar las consultas a las tablas específicas de la base de datos con la que trabajes (por ejemplo, sustituye la tabla hipotética genérica que hemos llamado CLIENTES por el nombre de la tabla que contenga los datos relevantes para tu caso de uso). Hemos intentado presentar las consultas a lo largo del libro de forma que sea fácil para el lector adaptarlas a la configuración de su propia empresa y a sus tecnologías preferidas. Por ejemplo, a nosotros nos gustan DataGrip y MySQL Workbench para trabajar con SQL y Jupyter Notebook para trabajar con Python, pero sean cuales sean las preferencias de tu empresa o equipo, funcionarán igual de bien a la hora de utilizar las sugerencias de este libro.

Organizamos muchos de los capítulos por tipo de ataque, bajo las industrias para las que son más relevantes. Por ejemplo, hemos colocado el capítulo sobre el fraude con tarjetas de crédito robadas en la parte del libro dedicada al comercio electrónico, aunque el fraude con tarjetas de crédito robadas afecta a muchos otros elementos del ecosistema delictivo en línea y forma parte de muchos otros métodos de ataque. Del mismo modo, el capítulo sobre la apropiación de cuentas se encuentra en la parte del libro dedicada a la banca.

Nuestra principal motivación para esta estructura es facilitar que los analistas del fraude especializados en un sector concreto encuentren los capítulos más relevantes para ellos. No obstante, te animamos a que consultes las secciones de cada capítulo del libro para ver qué partes pueden ser de tu interés, aunque no estén en la parte del libro correspondiente a tu sector. Hemos hecho todo lo posible para garantizar que, aunque los ejemplos ofrecidos se refieran a la industria en cuya sección se encuentra el capítulo, el debate, las sugerencias y las técnicas de mitigación sean relevantes en todas las industrias.

Con el mismo espíritu, hemos analizado diferentes puntos de datos, o tácticas de prevención, en el contexto del problema que se suelen utilizar para resolver. Así, por ejemplo, el análisis de direcciones físicas y la detección de reexpedidores se tratan en el capítulo sobre manipulación de direcciones, mientras que el análisis de inicios de sesión y la detección de incoherencias se tratan en el capítulo sobre apropiación de cuentas. Al principio consideramos la posibilidad de mantener separados los elementos de "ataque" y "defensa" -de modo que, por ejemplo, la manipulación de direcciones y el análisis de direcciones físicas tuvieran cada uno su propio capítulo-, pero nos pareció que emparejar los elementos daba un contexto mucho más rico para cada parte y mantenía el contexto mucho más cerca de lo que los equipos de prevención del fraude trabajan a diario.

En aras de la claridad, en cada capítulo exploramos un punto de datos por separado, desglosando cada uno de la forma que esperamos que sea más útil. Pero en realidad, al utilizar estos conocimientos y las técnicas sugeridas en el análisis de las acciones y perfiles de los usuarios, juntarás todo lo que aprendas sobre los puntos de datos individuales para formar una historia -a menudo, dos historias codo con codo: la historia legítima y la historia fraudulenta-. En última instancia, decidirás cuál es más verosímil.

El contexto es absolutamente crucial aquí. Digamos que has analizado la IP y has encontrado un proxy, y que la dirección de correo electrónico incluye muchos números. Quizá la dirección de envío sea la de un reexpedidor conocido. Ahí hay una clara historia de fraude. Pero, ¿y si los números son de los que se cree que dan suerte en China, y el reexpedidor es uno que reenvía a China? Entonces el apoderado tiene sentido: se trata de una sólida historia legítima.

Convertir el análisis de los puntos de datos en parte integrante del debate sobre los tipos de fraude, en lugar de separarlo en una sección aparte, servirá, esperamos, de recordatorio constante de que estos puntos de datos deben considerarse en el contexto completo de los demás puntos de datos implicados, la empresa, el sector y, por supuesto, el tipo de ataque fraudulento.

La Tabla P-1 es una guía de sobre qué puntos de datos se analizan y qué tácticas se tratan en cada capítulo. Puedes hojear o saltarte las partes de los capítulos en las que se tratan las técnicas de mitigación que más te interesen, aunque te recomendamos que leas primero los capítulos 1 a 5, independientemente de tu sector.

| Capítulo | Tema | Ejemplos |

|---|---|---|

| Parte I: Introducción al Análisis del Fraude | ||

| Capítulo 1, "Rasgos del defraudador" | Una introducción a caminar una milla en los zapatos del defraudador | Ejemplos de manipulación del Servicio de Verificación de Direcciones (SVA) |

| Capítulo 2, "Arquetipos de defraudadores" | Lo básico para entender los distintos tipos de agresor que puedes ver | Evaluar manualmente cuatro transacciones procedentes de una única IP |

| Capítulo 3, "Fundamentos del análisis del fraude" | Los fundamentos del enfoque analítico práctico utilizado en todo el libro | Anomalía en la densidad de inicios de sesión; SQL para generar el histograma del usuario del número anormal de inicios de sesión diarios |

| Capítulo 4, "Evaluación e inversión en prevención del fraude" | Creación de marcos para equipos sólidos de prevención del fraude | |

| Capítulo 5, "Aprendizaje automático y modelos de fraude" | Un debate sobre el lugar de la modelización en la lucha contra el fraude | |

| Parte II: Análisis del fraude en el comercio electrónico | ||

| Capítulo 6, "Fraude con tarjetas de crédito robadas" | Flujo típico de monetización de tarjetas de crédito robadas, seguido de un debate general sobre la comparación de los datos IP con los datos de usuario | Análisis de IP: detección de proxy, incluyendo ejemplos de fuentes de datos; categorización de IP mediante desgloses de tráfico con SQL y Python |

| Capítulo 7, "Manipulación de direcciones y mulas" | Robo de bienes físicos mediante manipulación del envío | Errores ortográficos en las direcciones; SQL para encontrar erratas comunes o variaciones en los nombres de las ciudades Python para detectar servicios de reenvío por velocidad de repetición de direcciones |

| Capítulo 8, "El fraude de BORIS y BOPIS" | Fraude asociado a los programas Comprar en línea, devolver en tienda (BORIS) y Comprar en línea, recoger en tienda (BOPIS). | Vinculación de la analítica; detección de una red de fraude Analizar posibles operaciones de mulas con SQL |

| Capítulo 9, "Fraude con bienes digitales y criptomonedas" | El fraude asociado a los bienes digitales, incluidas las transacciones de fiat a criptomoneda; ten en cuenta que la lucha contra el blanqueo de dinero (AML) y el cumplimiento de la normativa en relación con la criptomoneda se tratan en el Capítulo 22. | Perfiles de usuario: clasificación por edades para detectar posibles casos de ingeniería social |

| Capítulo 10, "Fraude de primera parte (también conocido como fraude amistoso) y fraude de devolución" | Fraude de primera parte, también conocido como devoluciones de cargo amistosas, con especial atención al comercio electrónico | Nubes de palabras de solicitudes de reembolso y herramientas de apoyo para equipos de atención al cliente con SQL y Python |

| Parte III: Análisis del fraude en la banca de consumo | ||

| Capítulo 11, "Prevención del fraude bancario: Contexto más amplio" | Contexto más amplio del fraude bancario | |

| Capítulo 12, "Fraude en la apertura de cuentas por Internet" | Razones para abrir cuentas fraudulentas y formas de atrapar esas cuentas; incluye referencias al robo de dinero | Aplicación de los datos censales a la prevención del fraude |

| Capítulo 13, "Adquisición de cuentas" | Tipos de ATO y cómo detectarlos | Análisis de inicio de sesión y detección de incoherencias con SQL |

| Capítulo 14, "Ataques habituales de malware" | Ataques de malware, especialmente cuando se utilizan junto con ingeniería social | |

| Capítulo 15, "Robo de identidad e identidades sintéticas" | La complejidad de identificar y combatir los casos de robo de identidad real (en lugar de puntos de datos individuales robados y mal utilizados conectados a una identidad real). | Análisis de información personal identificable (IPI) y detección de discrepancias de identidad |

| Capítulo 16, "Fraude en créditos y préstamos" | Fraude y abuso del crédito, incluido el fraude de estímulo | Histograma de dominios de correo electrónico con SQL |

| Parte IV: Fraude en el mercado | ||

| Capítulo 17, "Ataques en el mercado: Colusión y Salida" | Colusión y fraude de salida; es decir, cuando más de una cuenta se confabula para defraudar al mercado | Análisis peer-to-peer (P2P); detección de vendedor-comprador con SQL y Python |

| Capítulo 18, "Ataques al mercado: El fraude del vendedor" | Formas de fraude llevadas a cabo por los vendedores del mercado aprovechando su posición en el ecosistema | Análisis de la reputación del vendedor y detección del acolchado de opiniones mediante Python |

| Parte V: Análisis del cumplimiento y la lucha contra el blanqueo de capitales | ||

| Capítulo 19, "Blanqueo de capitales y cumplimiento: Contexto más amplio" | Contexto más amplio para la lucha contra el blanqueo de capitales y el cumplimiento | |

| Capítulo 20, "Pagos ficticios: Detección dedelincuentes y terroristas" | Ocultar el movimiento de dinero de diversas formas, incluido el money muling; también se examina la detección de delincuentes y terroristas | Puntuaciones de crédito y análisis de transacciones para la detección de mulas de dinero con SQL |

| Capítulo 21, "Objetos prohibidos" | Objetos prohibidos y la gran variedad de cuestiones espinosas asociadas a su tratamiento | Análisis de la desviación estándar/RMSE para la popularidad del producto con SQL |

| Capítulo 22, "Blanqueo de dinero en criptomonedas" | Por qué las criptomonedas se han hecho populares para el blanqueo de dinero | Fuentes de datos analíticos de Blockchain |

| Capítulo 23, "Fraude publicitario" | Identificación del fraude bot | Identificación del dispositivo secuestrado |

| Capítulo 24, "El fraude, la prevención del fraude y el futuro" | Colaboración |

¿Quién debería leer este libro?

Principalmente, ¡analistas de fraude! El público principal que teníamos en mente al escribir este libro era el conjunto de personas inteligentes, dedicadas y creativas que conocemos y que luchan por combatir el fraude en sus organizaciones y, en algunos casos, dirigen las operaciones de fraude en esas organizaciones. Esperamos que el contexto más amplio proporcionado en este libro te ayude a ver tu propio trabajo en el contexto al que pertenece. También esperamos que la estructura y el marco que proporcionamos para los distintos tipos de defraudadores, los métodos de ataque y los esfuerzos de identificación y mitigación te ayuden a tener las cosas más claras en tu propia cabeza, algo que puede ser un reto cuando siempre estás centrado en asegurarte de que las devoluciones de cargos se mantienen bajas mientras los índices de aprobación se mantienen altos. Esperamos que este libro sea, como dice en la portada, práctico y útil. Y esperamos que te recuerde que, sean cuales sean los retos actuales, nunca estás solo; formas parte de una comunidad de apasionados luchadores contra el fraude que desean atrapar el fraude, proteger a sus empresas y hacer las cosas bien tanto como tú.

También esperamos que este libro sea valioso en la formación de nuevos analistas de fraude, introduciéndoles en el campo y dándoles consejos prácticos e incluso código para ejecutar. Tener un conocimiento más amplio del fraude online, en una variedad de contextos y mediante una variedad de métodos de ataque, ayudará enormemente a los nuevos analistas a enfrentarse a sus nuevos retos.

Las personas con las que no trabajas habitualmente, como ingenieros de software o científicos de datos, que pueden tener algún conocimiento práctico de la prevención del fraude, pero que no viven y respiran la lucha contra el fraude de la forma en que lo hace tu propio equipo, también pueden encontrar este libro interesante y beneficioso, proporcionándoles un valioso contexto adicional para el trabajo que realizáis juntos. Esperamos que haga que vuestra colaboración sea más fuerte, más fluida e incluso más fructífera.

Además, esperamos que este libro te resulte útil para presentar los conceptos clave de fraude y prevención del fraude a otras personas de tu organización que no tengan experiencia en fraude. Como subrayamos repetidamente a lo largo de este libro, tanto la colaboración con otros departamentos como la representación adecuada de los esfuerzos de prevención del fraude ante la alta dirección son cruciales para lograr un verdadero éxito como departamento de prevención del fraude.

El contexto en el que trabajan los analistas de fraude es, francamente, genial, aunque la mayoría de los que luchan contra el fraude no lo reconozcan ni piensen en ello a diario. Estás luchando contra ciberdelincuentes que utilizan una serie de técnicas ingeniosas para intentar engañarte y robar a la empresa. Una vez que otras personas de tu empresa comprendan esto y parte del contexto que hay detrás, les importará mucho más lo que haces y querrán ayudarte a hacerlo.

Es importante señalar que, en general, este libro refleja y habla de la perspectiva de un profesional o equipo de prevención del fraude, y también un profesional o equipo de AML en el sentido de que AML rastrea patrones, detecta anomalías y actúa para prevenirlas. El lado de la lucha contra el blanqueo de capitales centrado en el cumplimiento, la perspectiva de los científicos de datos o expertos en cumplimiento o analistas financieros, no se refleja aquí. Hay otros libros que se centran en estos ámbitos y pretenden hablar y ayudar a los expertos en ellos.

Para nosotros era importante centrarnos firmemente en el aspecto de la prevención del fraude porque, en cierto modo, el sector de la prevención del fraude está desatendido en cuanto a oportunidades educativas. Existen numerosos y excelentes cursos y certificaciones de educación superior (e incluso vídeos de YouTube) que las personas pueden utilizar para ampliar sus conocimientos sobre la ciencia de datos y cualificarse en su uso. La ACFE imparte diversos cursos que permiten a los participantes convertirse en Examinadores de Fraude Certificados para que puedan ayudar a las empresas a luchar contra el blanqueo de dinero, el fraude interno, el fraude financiero, etc. Pero no existe ninguna organización, curso o conjunto de materiales equivalente para ayudar a los analistas del fraude a aprender y mantenerse al día en la prevención del fraude en el comercio electrónico, los mercados online o la tecnología financiera. (Aunque el Merchant Risk Council está trabajando en materiales de formación y pruebas para analistas de fraude junior, así que ¡mira ese espacio!)

Hay una ventaja de los luchadores contra el fraude que compensa en cierta medida esta carencia. La prevención del fraude, como sector, tiene una ventaja particular, y es que sus profesionales están inusualmente dispuestos a colaborar, compartiendo experiencias, consejos e incluso datos entre sí. Esto se pone de manifiesto en conferencias, foros y mesas redondas. Al igual que los defraudadores colaboran compartiendo información sobre los puntos débiles de los sitios y cómo pueden aprovecharlos, y a veces trabajan juntos para formar ataques combinados, los luchadores contra el fraude colaboran para combatir a su enemigo común. Como dice Karisse Hendrick, fundadora y consultora principal de Chargelytics Consulting y presentadora del popular podcastFraudology, esto es realmente un "superpoder", y los luchadores contra el fraude que aprovechan este espíritu de comunidad y alimentan las relaciones dentro del sector pueden tener una poderosa ventaja en la lucha contra el fraude.

Este impulso de colaboración es, en cierto sentido, lógico, ya que amplía la comprensión y la eficacia de los que luchan contra el fraude y ayuda a compensar el grado en que los delincuentes suelen trabajar juntos para defraudar a las empresas. También es un reflejo del afán de justicia que muchos de los expertos en prevención del fraude que citamos en este libro sienten que anima su trabajo y el de su equipo. Carmen Honacker, jefa de Fraude de Clientes y Pagos de Booking.com, nos ofrece una deliciosa historia sobre la vez que le robaron los datos de su tarjeta y el banco la llamó para informarle de la actividad sospechosa. Gracias a su experiencia y conocimientos en prevención del fraude, localizó a los ladrones y envió a la policía para que los detuviera. Los directores del banco, cuando se lo contó, se quedaron asombrados e impresionados. Los que luchan contra el fraude no pueden hacer lo mismo con todos los casos sospechosos que encuentran, pero el afán de justicia es muy fuerte en el sector.

La experiencia en el dominio es un conocimiento difícil de conseguir para los que luchan contra el fraude. Esto se debe en parte a la falta de cursos y certificaciones, pero también a que, desde el punto de vista de los datos, simplemente no hay tantos defraudadores. Es una pequeña minoría de usuarios la que tiene un impacto enorme. No puedes luchar contra el problema únicamente con datos o máquinas (aunque, como trataremos en el libro, los datos y el aprendizaje automático pueden ser extremadamente útiles). Simplemente necesitas saber mucho sobre cómo trabajan los defraudadores y cómo funciona tu empresa. Esto requiere tiempo, investigación y un esfuerzo continuo; la perspectiva de un experto en prevención del fraude debe evolucionar a medida que lo hacen el comportamiento de los consumidores, el de los defraudadores y las prioridades de la empresa.

Esperamos sinceramente que este libro ayude a llenar un poco ese vacío de información en el sector de la prevención del fraude. Tanto si estás empezando en tu carrera y buscas una visión general, como si eres un experto con décadas de experiencia que desea profundizar en diversos temas o patrones, construir un marco para tus conocimientos acumulados o buscar nuevas formas de combatir los retos, esperamos que disfrutes de este libro y te resulte útil. Y te deseamos lo mejor en la batalla continua y en constante evolución contra el delito que caracteriza a la profesión de la prevención del fraude.

Convenciones utilizadas en este libro

En este libro se utilizan las siguientes convenciones tipográficas:

- Cursiva

-

Indica nuevos términos, URL, direcciones de correo electrónico, nombres de archivo y extensiones de archivo.

Constant width-

Se utiliza en los listados de programas, así como dentro de los párrafos para referirse a elementos del programa como nombres de variables o funciones, bases de datos, tipos de datos, variables de entorno, sentencias y palabras clave.

Constant width bold-

Muestra comandos u otros textos que deben ser tecleados literalmente por el usuario.

Consejo

Este elemento significa un consejo o sugerencia.

Nota

Este elemento significa una nota general.

Advertencia

Este elemento indica una advertencia o precaución.

Aprendizaje en línea O'Reilly

Nota

Durante más de 40 años, O'Reilly Media ha proporcionado formación tecnológica y empresarial, conocimientos y perspectivas para ayudar a las empresas a alcanzar el éxito.

Nuestra red única de expertos e innovadores comparten sus conocimientos y experiencia a través de libros, artículos y nuestra plataforma de aprendizaje online. La plataforma de aprendizaje en línea de O'Reilly te ofrece acceso bajo demanda a cursos de formación en directo, rutas de aprendizaje en profundidad, entornos de codificación interactivos y una amplia colección de textos y vídeos de O'Reilly y de más de 200 editoriales. Para más información, visita https://oreilly.com.

Cómo contactar con nosotros

Dirige tus comentarios y preguntas sobre este libro a la editorial:

- O'Reilly Media, Inc.

- 1005 Gravenstein Highway Norte

- Sebastopol, CA 95472

- 800-998-9938 (en Estados Unidos o Canadá)

- 707-829-0515 (internacional o local)

- 707-829-0104 (fax)

Tenemos una página web para este libro, donde se enumeran erratas, ejemplos y cualquier información adicional. Puedes acceder a esta página en https://oreil.ly/practical-fraud-prevention.

Envía un correo electrónico a bookquestions@oreilly.com para comentar o hacer preguntas técnicas sobre este libro.

Para noticias e información sobre nuestros libros y cursos, visita https://oreilly.com.

Encuéntranos en Facebook: https://facebook.com/oreilly

Síguenos en Twitter: https://twitter.com/oreillymedia

Míranos en YouTube: https://youtube.com/oreillymedia

Agradecimientos

Hemos recibido mucho apoyo de muchas personas increíbles a lo largo del proceso de escribir este libro. ¡Muchas gracias a todos los que nos han ayudado a hacerlo realidad! Nos gustaría dar las gracias especialmente a las siguientes personas.

Nuestro mayor agradecimiento a la reina de la colaboración, Karisse Hendrick, que nos propuso originalmente este proyecto cuando los editores de O'Reilly decidieron que querían un libro sobre la prevención del fraude, y que nos animó en todo momento. Estamos en deuda con ella por su entusiasmo, su disposición a compartir sus experiencias y su convicción de que podíamos abarcar todos los temas que queríamos en un solo libro. (Parece que tenía razón).

También queremos dar las gracias a nuestros maravillosos expertos técnicos y revisores: Alon Shemesh, Ben Russell, Brett Holleman (cuya excelente revisión técnica fue igualada por la excelencia de sus anécdotas adicionales y muy relevantes), Gil Rosenthal, Ken Palla, Mike Haley, Netanel Kabala, Jack Smith y Yanrong Wang. Nos ayudaron a pulir y aclarar nuestras explicaciones, señalaron cosas que debían añadirse y, en general, se aseguraron de que nuestro contenido coincidiera con las tendencias que habían observado en su trabajo de lucha contra el fraude. Todos los errores restantes son, por supuesto, nuestros.

Este libro no habría sido posible sin las conversaciones y entrevistas que tuvimos la suerte de mantener con una serie de expertos del ámbito de la lucha contra el fraude, que tan generosamente compartieron su tiempo, experiencia y consejos. Nuestro agradecimiento a Aamir Ali, Arielle Caron, Ben Russell, Carmen Honacker, Dave Laramy, Elena Michaeli, Gali Ellenblum, Gil Rosenthal, el profesor Itzhak Ben Israel, Jordan Harris, Julia Zuno, Julie Fergerson, Ken Palla, Keren Aviasaf, Limor Kessem, Maximilian von Both, May Michelson, Maya Har-Noy, Mike Haley, Nate Kugland, Nikki Baumann, Noam Naveh, Ohad Samet, Rahav Shalom Revivo, Raj Khare, Sam Beck, Soups Ranjan, Tal Yeshanov, Uri Lapidot, Uri Rivner y Zach Moshe; a Arik Nagornov, Yuval Rubin, Lia Bader y Lisa Toledano, de DoubleVerify, de cuya investigación hablamos en el capítulo 23; y a Uri Arad y Alon Shemesh, sin cuyos años de apoyo y orientación no habríamos podido escribir este libro.

Agradecemos a DoubleVerify e Identiq que no sólo hayan estado dispuestos a dejarnos escribir el libro, sino que también hayan apoyado activamente nuestros esfuerzos.

Nos gustaría dar las gracias al fantástico equipo de O'Reilly, y en particular a nuestros editores -Corbin Collins, Kate Galloway y Audrey Doyle-, que detectaron y corrigieron todos los pequeños errores y lagunas de los que nunca nos habríamos percatado.

Y estamos especialmente agradecidos a nuestros respectivos cónyuges, Ori Saporta y Ben Maraney, que han aprendido mucho más de lo que esperaban sobre la prevención del fraude gracias a este libro. Sin su aliento, paciencia y apoyo, este libro no habría existido o, al menos, no lo habríamos escrito nosotros.

1 Nathan Blecharczyk, "Hard Problems, Big Opportunity", The Airbnb Tech Blog, 7 de noviembre de 2010.

2 FBI, "Internet Crime Complaint Center Marks 20 Years", 8 de mayo de 2020.

3 Feedzai, Informe sobre Delitos Financieros: El dólar alza el vuelo, edición del segundo trimestre de 2021.

4 Emmanuel Gbenga Dada y otros, "Credit Card Fraud Detection using k-star Machine Learning Algorithm" (ponencia, 3ª Conferencia Bienal sobre la Transición de la Observación al Conocimiento y a la Inteligencia, Universidad de Lagos, Nigeria, agosto de 2019).

5 James Coker, "A Fifth of Consumers Affected by Identity Fraud in 2020", Inforsecurity Magazine, 23 de noviembre de 2020.

6 DJ Murphy, "Covid Changed Chargebacks for E-Commerce Merchants, Says Report", Card Not Present, 3 de junio de 2021.

7 Ionut Ilascu, "FBI: Over $4.2 Billion Officially Lost to Cybercrime in 2020", Bleeping Computer, 18 de marzo de 2021.

8 Sir John Tenniel, Bébeme, en La guardería "Alicia" de Lewis Carroll, ilustraciones de John Tenniel (Londres: Macmillan and Co., 1889), vía Wikimedia Commons.

Get Prevención práctica del fraude now with the O’Reilly learning platform.

O’Reilly members experience books, live events, courses curated by job role, and more from O’Reilly and nearly 200 top publishers.