Teil V. Sicherheitsmuster

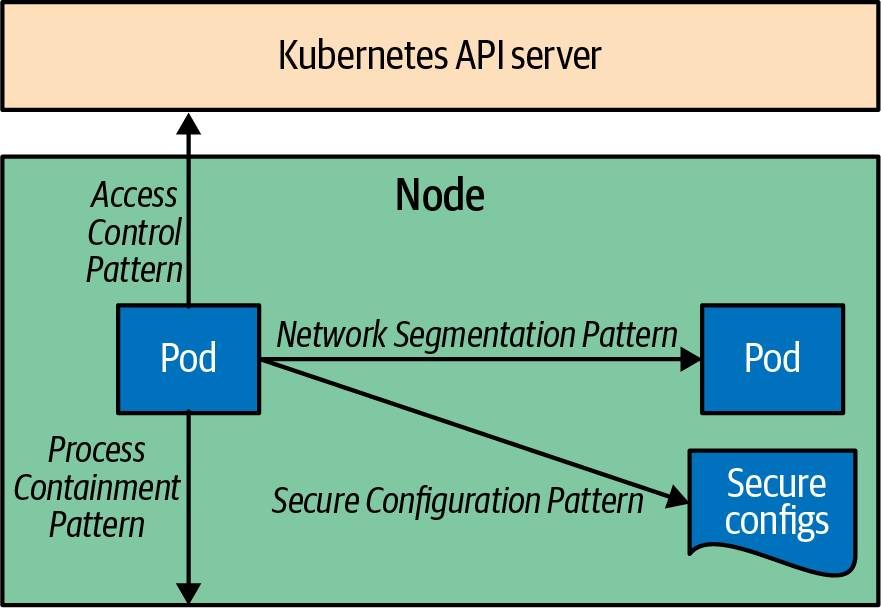

Sicherheit ist ein umfassendes Thema, das sich auf alle Phasen des Softwareentwicklungszyklus auswirkt, von den Entwicklungspraktiken über das Scannen von Images zur Erstellungszeit, die Härtung von Clustern durch Zutrittskontrollen zur Bereitstellungszeit bis hin zur Erkennung von Bedrohungen zur Laufzeit. Sicherheit berührt auch alle Ebenen des Software-Stacks, von der Sicherheit der Cloud-Infrastruktur über die Sicherheit von Clustern und Containern bis hin zur Codesicherheit, auch bekannt als die 4Cs der Cloud Native Security. In diesem Abschnitt konzentrieren wir uns auf die Schnittstelle zwischen einer Anwendung und Kubernetes aus der Sicht der Sicherheit, wie in Abbildung V-1 dargestellt.

Abbildung V-1. Sicherheitsmuster

Wir beginnen mit der Beschreibung des Prozesseinschränkungsmusters, um die Aktionen einzuschränken, die eine Anwendung auf dem Knoten, auf dem sie läuft, durchführen darf. Dann untersuchen wir die Techniken, mit denen wir die Kommunikation eines Pods mit anderen Pods durch Netzwerksegmentierung einschränken können. Im Muster Sichere Konfiguration wird erläutert, wie eine Anwendung innerhalb eines Pods auf sichere Weise auf Konfigurationen zugreifen und diese nutzen kann. Und schließlich beschreiben wir das Zugriffskontrollmuster, wie eine Anwendung sich authentifizieren und mit dem Kubernetes-API-Server kommunizieren kann, um ...

Get Kubernetes Patterns, 2. Auflage now with the O’Reilly learning platform.

O’Reilly members experience books, live events, courses curated by job role, and more from O’Reilly and nearly 200 top publishers.