Kapitel 4. Schutz der Routing Engine und DDoS-Prävention

Diese Arbeit wurde mithilfe von KI übersetzt. Wir freuen uns über dein Feedback und deine Kommentare: translation-feedback@oreilly.com

Dieses Kapitel baut auf dem letzten auf, indem es ein konkretes Beispiel für die Verwendung von zustandslosen Firewall-Filtern und Policern im Kontext eines Routing-Engine-Schutzfilters liefert und außerdem die neue Trio-spezifische DDoS-Präventionsfunktion demonstriert, die die bereits robuste Junos-Kontrollebene ohne explizite Konfiguration härtet.

Zu den besprochenen Themen zum Schutz von RE gehören:

Fallstudie: IPv4- und IPv6-Kontrollebene-Schutzfilter

Überblick über DDoS-Funktionen

Fallstudie zum DDoS-Schutz

Abschwächung von DDoS mit BGP-Flussspezifikation

BGP Flow-Specification Fallstudie

RE Schutz Fallstudie

In dieser Fallstudie wird ein aktuelles Beispiel für die bewährte Methode eines zustandslosen Filters zum Schutz der IPv4- und IPv6-Kontrollebene eines MX-Routers vorgestellt. Außerdem wird die DDoS-Erkennungsfunktion, die auf Trio-basierten MX-Routern ab Version v11.2 verfügbar ist, untersucht und dann mit der RE-Filterung kombiniert, um den Router gegen unbefugten Zugriff und Ressourcenerschöpfung zu schützen.

Da Netzwerke immer kritischer werden, werden Sicherheit und hohe Verfügbarkeit immer wichtiger. Die Notwendigkeit eines sicheren Zugriffs auf die Netzwerkinfrastruktur, sowohl im Hinblick auf die Authentifizierung und Autorisierung auf Benutzerebene als auch auf die Konfiguration und Verwendung von sicheren Zugriffsprotokollen wie SSH, ist eine Selbstverständlichkeit. So sehr, dass diese Themen bereits in vielen Büchern behandelt wurden. Um die gleichen Informationen nicht wieder aufzuwärmen, empfehlen wir Lesern, die sich für diese Themen interessieren, Junos Enterprise Routing, Second Edition, von O'Reilly Media.

Ziel dieses Abschnitts ist es, ein aktuelles Beispiel für einen starken RE-Schutzfilter sowohl für IPv4 als auch für IPv6 zu geben und zu erläutern, warum einfache Filter nicht vor Ressourcenverknappung schützen, die den Betrieb eines Routers genauso effektiv stoppen kann wie ein "Hacker", der sich in böser Absicht unbefugt Zugang zum System verschafft.

Das Thema Routersicherheit ist komplex und weit verbreitet. So sehr, dass der RFC 6192 erstellt wurde, um die bewährten Methoden zur IPv4- und IPv6-Filterung zusammen mit Beispielfiltern für IOS- und Junos OS-basierte Produkte zu beschreiben. Es gibt viele Überschneidungen zwischen den Beispielen in diesem Abschnitt und den Vorschlägen des RFC, was ein gutes Zeichen ist, denn man kann nie zu viele kluge Köpfe haben, die über Sicherheit nachdenken. Das ist ein gutes Zeichen, denn es gibt nie zu viele kluge Köpfe, die über Sicherheit nachdenken. Es ist gut, verschiedene Ansätze und Techniken zu sehen und eine Bestätigung dafür, dass es für viele komplexe Probleme gemeinsame Lösungen gibt, die gut getestet wurden.

IPv4 RE Schutzfilter

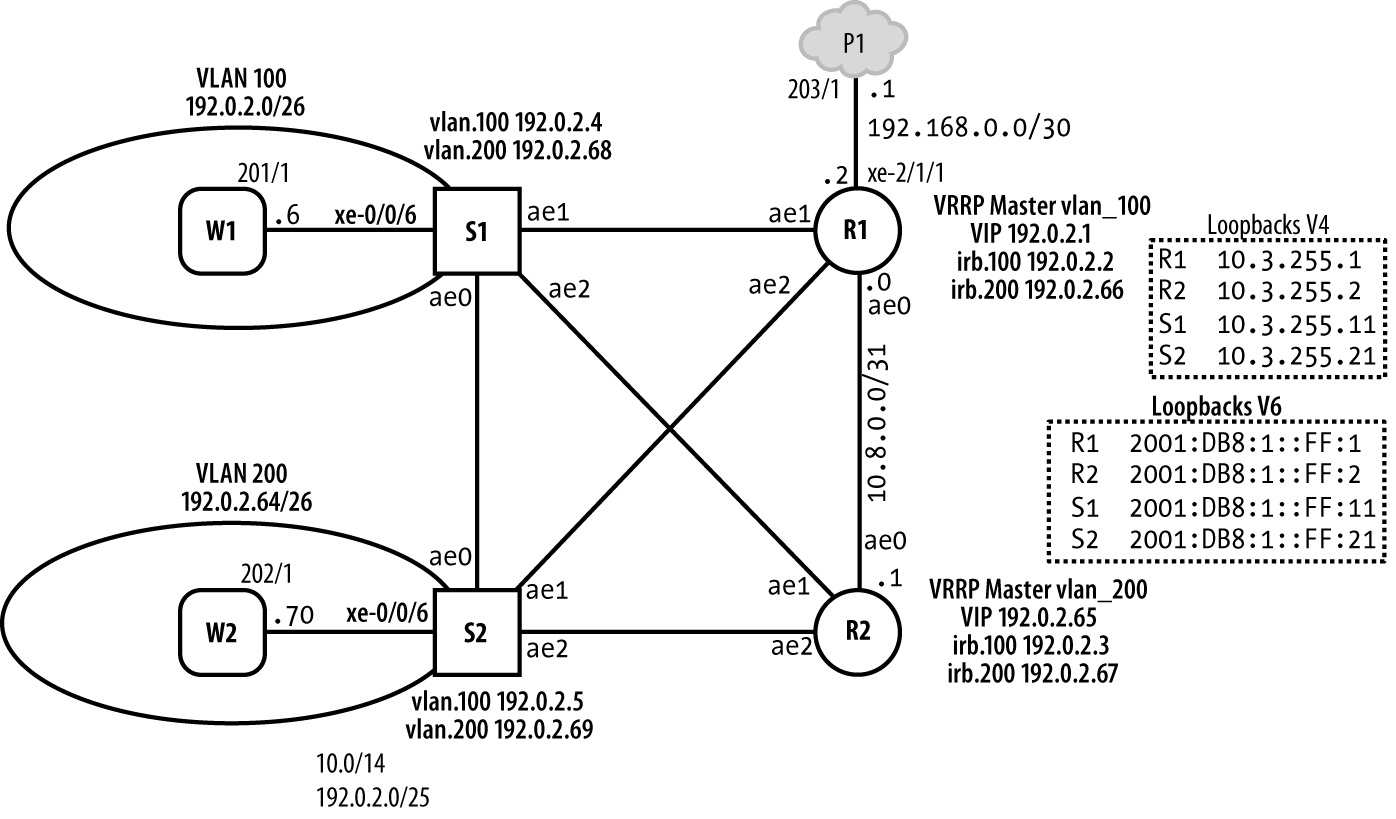

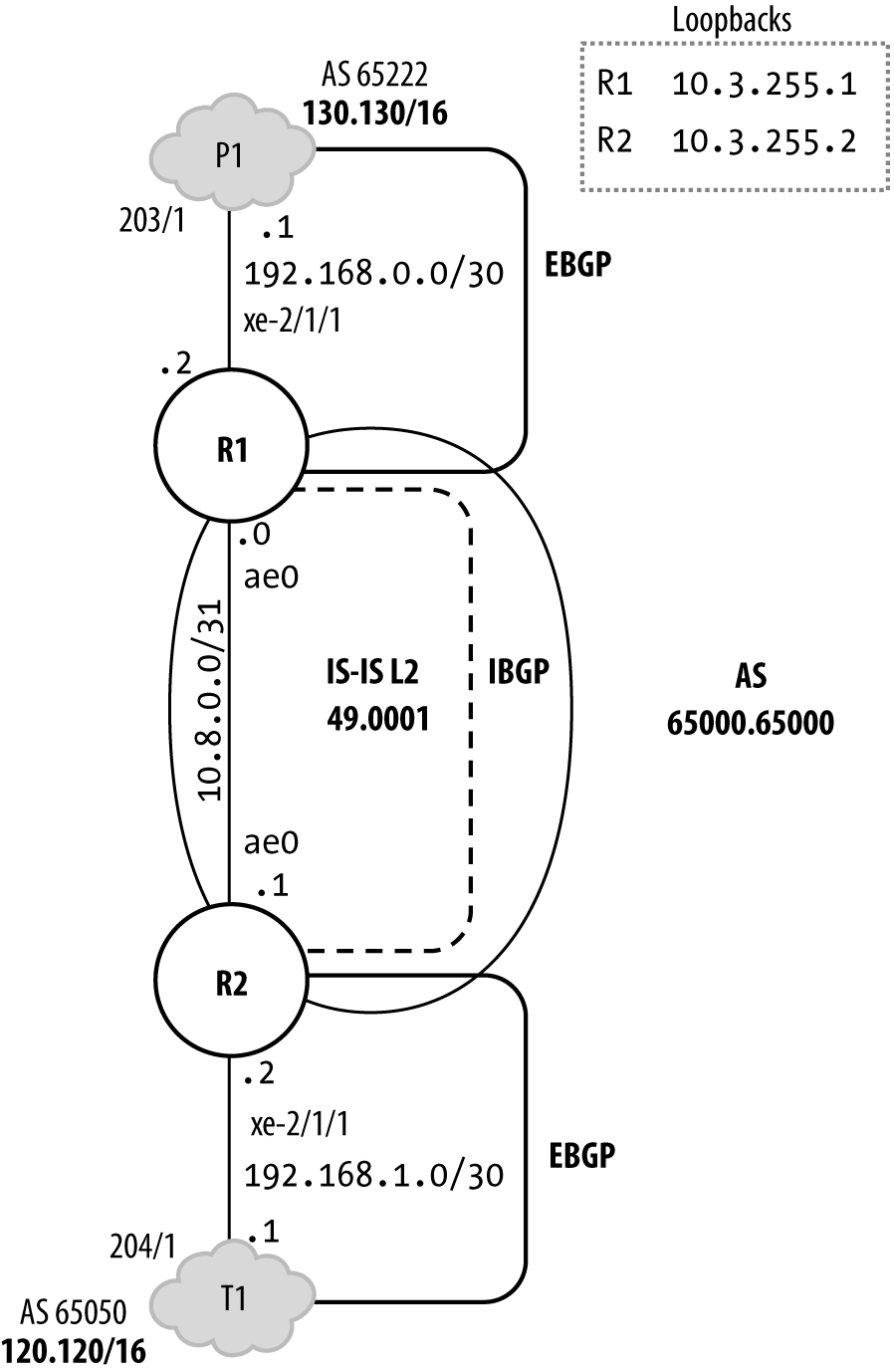

In diesem Abschnitt findest du ein Beispiel für die bewährte Methode eines RE-Schutzfilters für IPv4-Datenverkehr. Schutzfilter werden in der Eingangsrichtung eingesetzt, um den an den PFE- oder Management-Ports ankommenden Verkehr zu filtern, bevor er von der RE verarbeitet wird. Ausgangsfilter werden in der Regel für die CoS-Kennzeichnung des lokal erzeugten Control Plane-Verkehrs verwendet und nicht aus sicherheitsrelevanten Gründen, da du in der Regel deinen eigenen Routern und dem von ihnen erzeugten Verkehr vertraust. Abbildung 4-1 zeigt die Details der Topologie, die dieses Fallbeispiel umgibt.

Abbildung 4-1. Topologie des DDoS-Schutzlabors

Das Beispiel, das mit Genehmigung von Juniper Networks Books verwendet wird, stammt aus dem Buch Day One: Securing the Routing Engine von Douglas Hanks, der auch Mitautor dieses Buches ist.

Warnung

Hinweis: Die Sicherheit von Routern ist keine Kleinigkeit. Wir empfehlen dem Leser, den Filter sorgfältig zu prüfen, bevor er ihn für sein eigenes Netzwerk anpasst.

Die Prinzipien, die der Funktionsweise des Filters zugrunde liegen, und die besonderen Überlegungen, die hinter seinem Design stehen, werden im Day One Buch erklärt und werden hier aus Gründen der Kürze nicht wiederholt. Der Filter wird hier aus mehreren Gründen als Beispiel für eine Fallstudie herangezogen:

RE-Schutz ist wichtig und notwendig, und dies ist ein wirklich guter Filter. Es macht keinen Sinn, ein bereits perfekt rundes Rad nachzubauen, und das Day One Buch ist kostenlos als PDF erhältlich.

Das Beispiel nutzt einige wichtige Junos-Funktionen, die nicht unbedingt MX-spezifisch sind und daher in diesem Kapitel nicht behandelt wurden, wie z. B. Filterverschachtelung (ein Filter ruft einen anderen Filter auf),

apply-pathundprefix-list. All dies sind leistungsstarke Tools, die die Verwaltung und das Verständnis eines komplexen Filters deutlich vereinfachen können. In den Beispielen wird auch die Anweisungapply-flags omitverwendet. Dieses Flag führt dazu, dass der zugehörige Konfigurationsblock nicht in einemshow configuration commandangezeigt wird, es sei denn, du leitest die Ergebnisse andisplay omitweiter. Auch wenn es sich hierbei nicht um eine filter-spezifische Funktion handelt, ist dies eine weitere coole Junos-Funktion, die das Leben mit langen Filtern sehr viel einfacher machen kann.Es ist ein guter Test für dieses Kapitel und für das Verständnis des Lesers. Dies ist ein reales Beispiel für einen komplexen Filter, der ein echtes Problem löst. Auch wenn bestimmte Protokollnuancen, wie z. B. die spezifischen Multicast-Adressen, die von OSPF verwendet werden, nicht bekannt sind, sollte der Leser, wenn er hier angekommen ist, in der Lage sein, die Funktionsweise des Filters und die Verwendung von Policing ohne große Anleitung zu verstehen.

Das Beispiel ist umfassend und bietet Unterstützung für praktisch alle bekannten legitimen Routing-Protokolle und -Dienste. Achte darauf, die Unterstützung für Protokolle oder Dienste zu entfernen, die derzeit nicht verwendet werden, indem du entweder den betreffenden Filter löschst oder ihn einfach nicht in die Liste der Filter aufnimmst, die du letztendlich auf die lo0-Schnittstelle anwendest. Da im aktuellen Praktikum zum Beispiel IS-IS verwendet wird, ist ein OSPF-spezifischer Filter nicht erforderlich. Vergewissere dich außerdem, dass die Präfixlisten alle Adressen enthalten, die den entsprechenden Dienst oder das entsprechende Protokoll erreichen können sollen.

Wenn du die Filterliste zum ersten Mal anwendest, solltest du den letzten Begriff discard-all durch einen Begriff ersetzen, der auf alle mit einer akzeptierenden und protokollierenden Aktion passt. Dies dient als Sicherheitsmaßnahme, um eine Unterbrechung des Dienstes zu verhindern, falls ein gültiger Dienst oder ein gültiges Protokoll von einem vorherigen Begriff nicht berücksichtigt wurde. Achte nach der Anwendung des Filters besonders auf Log-Treffer, die darauf hinweisen, dass der Datenverkehr bis zum letzten Catch-All-Term vorgedrungen ist, denn das könnte darauf hindeuten, dass du noch mehr Filterarbeit leisten musst.

Warnung

Bevor du einen RE-Filter anwendest, solltest du sowohl die Filter/Begriffe als auch ihre Anwendungsreihenfolge sorgfältig prüfen, um sicherzustellen, dass alle gültigen Dienste und Fernzugriffsmethoden erlaubt sind. Außerdem musst du die Beispiel-Präfixliste bearbeiten, um sicherzustellen, dass sie alle internen und externen Adressen, von denen aus die entsprechenden Dienste erreichbar sein sollen, korrekt wiedergibt. Bei jeder Änderung dieser Art sollte ein Konsolenzugang zur Verfügung stehen, falls eine Wiederherstellung erforderlich ist, und du solltest unbedingt den Befehl commit confirmed verwenden.

Wenn dein Filter korrekt auf die Besonderheiten deines Netzwerks abgestimmt ist, sollte nur noch der Datenverkehr durchgelassen werden, der nicht unterstützt wird und daher nicht benötigt wird und der sicher verworfen werden kann. Sobald dies bestätigt ist, solltest du den discard-all Filter zum letzten in der Kette machen - seine laufenden Zähl- und Protokollierungsaktionen vereinfachen die künftige Fehlersuche, wenn ein neuer Dienst hinzugefügt wird und niemand herausfinden kann, warum er nicht funktioniert. Ja, echte Sicherheit ist lästig, aber auf lange Sicht ist sie weit weniger lästig als das Fehlen oder - noch schlimmer - ein falsches Gefühl von Sicherheit!

Beginnen wir mit der richtlinienbezogenen Konfiguration, bei der die Präfixlisten so definiert werden, dass sie automatisch mit Adressen gefüllt werden, die dem System selbst zugewiesen sind, sowie mit bekannten Adressen, die mit gängigen Protokollen verbunden sind. Diese kleine Vorarbeit macht spätere adressbasierte Abgleiche zu einem Kinderspiel und stellt sicher, dass Änderungen an Adressen und Peer-Definitionen problemlos durchgeführt werden können, da der Filter automatisch mitzieht. Beachte, dass die Beispielausdrücke alle zugewiesenen Adressen erfassen, einschließlich derer im Verwaltungsnetzwerk und in GRE-Tunneln usw. Das Beispiel setzt die Verwendung von logischen Systemen voraus (eine Funktion, die früher als logische Router bekannt war). Wo dies nicht der Fall ist, kannst du die entsprechende Präfixliste getrost weglassen.

{master}[edit]

user1@R1-RE0# show policy-options | no-more

prefix-list router-ipv4 {

apply-path "interfaces <*> unit <*> family inet address <*>";

}

prefix-list bgp-neighbors {

apply-path "protocols bgp group <*> neighbor <*>";

}

prefix-list ospf {

224.0.0.5/32;

224.0.0.6/32;

}

prefix-list rfc1918 {

10.0.0.0/8;

172.16.0.0/12;

192.168.0.0/16;

}

prefix-list rip {

224.0.0.9/32;

}

prefix-list vrrp {

224.0.0.18/32;

}

prefix-list multicast-all-routers {

224.0.0.2/32;

}

prefix-list router-ipv4-logical-systems {

apply-path "logical-systems <*> interfaces <*> unit <*> family inet address

<*>";

}

prefix-list bgp-neighbors-logical-systems {

apply-path "logical-systems <*> protocols bgp group <*> neighbor <*>";

}

prefix-list radius-servers {

apply-path "system radius-server <*>";

}

prefix-list tacas-servers {

apply-path "system tacplus-server <*>";

}

prefix-list ntp-server {

apply-path "system ntp server <*>";

}

prefix-list snmp-client-lists {

apply-path "snmp client-list <*> <*>";

}

prefix-list snmp-community-clients {

apply-path "snmp community <*> clients <*>";

}

prefix-list localhost {

127.0.0.1/32;

}

prefix-list ntp-server-peers {

apply-path "system ntp peer <*>";

}

prefix-list dns-servers {

apply-path "system name-server <*>";

}

Du kannst überprüfen, ob deine apply-path- und Präfix-Listen das tun, was du erwartest, indem du die Liste anzeigst und die Ausgabe an display inheritance weiterleitest. Auch hier ist es wichtig, dass deine Präfixlisten alle erwarteten Adressen enthalten, von denen aus ein Dienst erreichbar sein sollte. Es lohnt sich also, hier etwas Zeit zu investieren, um sicherzustellen, dass die regulären Ausdrücke wie erwartet funktionieren. Hier werden die Ergebnisse des regulären Ausdrucks router-ipv4 apply-path untersucht.

{master}[edit]

jnpr@R1-RE0# show policy-options prefix-list router-ipv4

apply-path "interfaces <*> unit <*> family inet address <*>";

{master}[edit]

jnpr@R1-RE0# show policy-options prefix-list router-ipv4 | display inheritance

##

## apply-path was expanded to:

## 192.168.0.0/30;

## 10.8.0.0/31;

## 192.0.2.0/26;

## 192.0.2.64/26;

## 10.3.255.1/32;

## 172.19.90.0/23;

##

apply-path "interfaces <*> unit <*> family inet address <*>";

Wenn du ein oder mehrere kommentierte Präfixe nicht siehst, wie in diesem Beispiel, dann existiert entweder die entsprechende Konfiguration nicht oder es gibt ein Problem in deiner Pfadangabe. Als zusätzliche Bestätigung kannst du die BGP-Stanza auf R1 sehen, die aus drei BGP-Peergruppen besteht: zwei IPv6- und eine IPv4-Gruppe:

{master}[edit]

jnpr@R1-RE0# show protocols bgp

group int_v4 {

type internal;

local-address 10.3.255.1;

neighbor 10.3.255.2;

}

group ebgp_v6 {

type external;

peer-as 65010;

neighbor fd1e:63ba:e9dc:1::1;

}

group int_v6 {

type internal;

local-address 2001:db8:1::ff:1;

neighbor 2001:db8:1::ff:2;

}

Auch hier wird bestätigt, dass die entsprechenden Präfixlisten alle erwarteten Einträge enthalten:

{master}[edit]

jnpr@R1-RE0# show policy-options prefix-list bgp-neighbors_v4 | display

inheritance

##

## apply-path was expanded to:

## 10.3.255.2/32;

##

apply-path "protocols bgp group <*_v4> neighbor <*>";

{master}[edit]

jnpr@R1-RE0# show policy-options prefix-list bgp-neighbors_v6 | display

inheritance

##

## apply-path was expanded to:

## fd1e:63ba:e9dc:1::1/128;

## 2001:db8:1::ff:2/128;

##

apply-path "protocols bgp group <*_v6> neighbor <*>";

Und jetzt der eigentliche Filter. Er ist lang, aber Sicherheit ist nie einfach und sowieso eher ein fortlaufender Prozess als eine Ein-Punkt-Lösung. Immerhin bedeutet die umfassende Natur des Filters, dass es einfach ist, mit neuen Diensten oder Protokollen zu wachsen, da du einfach die entsprechenden Filter anwenden musst, wenn der neue Dienst eingeschaltet wird:

{master}[edit]

jnpr@R1-RE0# show firewall family inet | no-more

prefix-action management-police-set { /* OMITTED */ };

prefix-action management-high-police-set { /* OMITTED */ };

filter accept-bgp { /* OMITTED */ };

filter accept-ospf { /* OMITTED */ };

filter accept-rip { /* OMITTED */ };

filter accept-vrrp { /* OMITTED */ };

filter accept-ssh { /* OMITTED */ };

filter accept-snmp { /* OMITTED */ };

filter accept-ntp { /* OMITTED */ };

filter accept-web { /* OMITTED */ };

filter discard-all { /* OMITTED */ };

filter accept-traceroute { /* OMITTED */ };

filter accept-igp { /* OMITTED */ };

filter accept-common-services { /* OMITTED */ };

filter accept-sh-bfd { /* OMITTED */ };

filter accept-ldp { /* OMITTED */ };

filter accept-ftp { /* OMITTED */ };

filter accept-rsvp { /* OMITTED */ };

filter accept-radius { /* OMITTED */ };

filter accept-tacas { /* OMITTED */ };

filter accept-remote-auth { /* OMITTED */ };

filter accept-telnet { /* OMITTED */ };

filter accept-dns { /* OMITTED */ };

filter accept-ldp-rsvp { /* OMITTED */ };

filter accept-established { /* OMITTED */ };

filter accept-all { /* OMITTED */ };

filter accept-icmp { /* OMITTED */ };

filter discard-frags { /* OMITTED */ };

Es gibt nicht viel zu sehen, da die Auslassungsflagge im Spiel ist. Das ist leicht zu beheben:

{master}[edit]

jnpr@R1-RE0# show firewall family inet | no-more | display omit

prefix-action management-police-set {

apply-flags omit;

policer management-1m;

count;

filter-specific;

subnet-prefix-length 24;

destination-prefix-length 32;

}

prefix-action management-high-police-set {

apply-flags omit;

policer management-5m;

count;

filter-specific;

subnet-prefix-length 24;

destination-prefix-length 32;

}

filter accept-bgp {

apply-flags omit;

term accept-bgp {

from {

source-prefix-list {

bgp-neighbors_v4;

bgp-neighbors-logical-systems_v4;

}

protocol tcp;

port bgp;

}

then {

count accept-bgp;

accept;

}

}

}

filter accept-ospf {

apply-flags omit;

term accept-ospf {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

router-ipv4;

ospf;

router-ipv4-logical-systems ;

}

protocol ospf;

}

then {

count accept-ospf;

accept;

}

}

}

filter accept-rip {

apply-flags omit;

term accept-rip {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

rip;

}

protocol udp;

destination-port rip;

}

then {

count accept-rip;

accept;

}

}

term accept-rip-igmp {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

rip;

}

protocol igmp;

}

then {

count accept-rip-igmp;

accept;

}

}

}

filter accept-vrrp {

apply-flags omit;

term accept-vrrp {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

vrrp;

}

protocol [ vrrp ah ];

}

then {

count accept-vrrp;

accept;

}

}

}

filter accept-ssh {

apply-flags omit;

term accept-ssh {

from {

source-prefix-list {

rfc1918;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol tcp;

destination-port ssh;

}

then {

policer management-5m;

count accept-ssh;

accept;

}

}

}

filter accept-snmp {

apply-flags omit;

term accept-snmp {

from {

source-prefix-list {

snmp-client-lists;

snmp-community-clients;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

destination-port snmp;

}

then {

policer management-5m;

count accept-snmp;

accept;

}

}

}

filter accept-ntp {

apply-flags omit;

term accept-ntp {

from {

source-prefix-list {

ntp-server;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

port ntp;

}

then {

policer management-1m;

count accept-ntp;

accept;

}

}

term accept-ntp-peer {

from {

source-prefix-list {

ntp-server-peers;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

destination-port ntp;

}

then {

policer management-1m;

count accept-ntp-peer;

accept;

}

}

term accept-ntp-server {

from {

source-prefix-list {

rfc1918;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

destination-port ntp;

}

then {

policer management-1m;

count accept-ntp-server;

accept;

}

}

}

filter accept-web {

apply-flags omit;

term accept-web {

from {

source-prefix-list {

rfc1918;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol tcp;

destination-port [ http https ];

}

then {

policer management-5m;

count accept-web;

accept;

}

}

}

filter discard-all {

apply-flags omit;

term discard-ip-options {

from {

ip-options any;

}

then {

count discard-ip-options;

log;

syslog;

discard;

}

}

term discard-TTL_1-unknown {

from {

ttl 1;

}

then {

count discard-all-TTL_1-unknown;

log;

syslog;

discard;

}

}

term discard-tcp {

from {

protocol tcp;

}

then {

count discard-tcp;

log;

syslog;

discard;

}

}

term discard-netbios {

from {

protocol udp;

destination-port 137;

}

then {

count discard-netbios;

log;

syslog;

discard;

}

}

term discard-udp {

from {

protocol udp;

}

then {

count discard-udp;

log;

syslog;

discard;

}

}

term discard-icmp {

from {

protocol icmp;

}

then {

count discard-icmp;

log;

syslog;

discard;

}

}

term discard-unknown {

then {

count discard-unknown;

log;

syslog;

discard;

}

}

}

filter accept-traceroute {

apply-flags omit;

term accept-traceroute-udp {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

ttl 1;

destination-port 33435-33450;

}

then {

policer management-1m;

count accept-traceroute-udp;

accept;

}

}

term accept-traceroute-icmp {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol icmp;

ttl 1;

icmp-type [ echo-request timestamp time-exceeded ];

}

then {

policer management-1m;

count accept-traceroute-icmp;

accept;

}

}

term accept-traceroute-tcp {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol tcp;

ttl 1;

}

then {

policer management-1m;

count accept-traceroute-tcp;

accept;

}

}

}

filter accept-igp {

apply-flags omit;

term accept-ospf {

filter accept-ospf;

}

term accept-rip {

filter accept-rip;

}

}

filter accept-common-services {

apply-flags omit;

term accept-icmp {

filter accept-icmp;

}

term accept-traceroute {

filter accept-traceroute;

}

term accept-ssh {

filter accept-ssh;

}

term accept-snmp {

filter accept-snmp;

}

term accept-ntp {

filter accept-ntp;

}

term accept-web {

filter accept-web;

}

term accept-dns {

filter accept-dns;

}

}

filter accept-sh-bfd {

apply-flags omit;

term accept-sh-bfd {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

source-port 49152-65535;

destination-port 3784-3785;

}

then {

count accept-sh-bfd;

accept;

}

}

}

filter accept-ldp {

apply-flags omit;

term accept-ldp-discover {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

multicast-all-routers;

}

protocol udp;

destination-port ldp;

}

then {

count accept-ldp-discover;

accept;

}

}

term accept-ldp-unicast {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol tcp;

port ldp;

}

then {

count accept-ldp-unicast;

accept;

}

}

term accept-tldp-discover {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

destination-port ldp;

}

then {

count accept-tldp-discover;

accept;

}

}

term accept-ldp-igmp {

from {

source-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

destination-prefix-list {

multicast-all-routers;

}

protocol igmp;

}

then {

count accept-ldp-igmp;

accept;

}

}

}

filter accept-ftp {

apply-flags omit;

term accept-ftp {

from {

source-prefix-list {

rfc1918;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol tcp;

port [ ftp ftp-data ];

}

then {

policer management-5m;

count accept-ftp;

accept;

}

}

}

filter accept-rsvp {

apply-flags omit;

term accept-rsvp {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol rsvp;

}

then {

count accept-rsvp;

accept;

}

}

}

filter accept-radius {

apply-flags omit;

term accept-radius {

from {

source-prefix-list {

radius-servers;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

source-port [ radacct radius ];

tcp-established;

}

then {

policer management-1m;

count accept-radius;

accept;

}

}

}

filter accept-tacas {

apply-flags omit;

term accept-tacas {

from {

source-prefix-list {

tacas-servers;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol [ tcp udp ];

source-port [ tacacs tacacs-ds ];

tcp-established;

}

then {

policer management-1m;

count accept-tacas;

accept;

}

}

}

filter accept-remote-auth {

apply-flags omit;

term accept-radius {

filter accept-radius;

}

term accept-tacas {

filter accept-tacas;

}

}

filter accept-telnet {

apply-flags omit;

term accept-telnet {

from {

source-prefix-list {

rfc1918;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol tcp;

destination-port telnet;

}

then {

policer management-1m;

count accept-telnet;

accept;

}

}

}

filter accept-dns {

apply-flags omit;

term accept-dns {

from {

source-prefix-list {

dns-servers;

}

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol [ udp tcp ];

source-port 53;

}

then {

policer management-1m;

count accept-dns;

accept;

}

}

}

filter accept-ldp-rsvp {

apply-flags omit;

term accept-ldp {

filter accept-ldp;

}

term accept-rsvp {

filter accept-rsvp;

}

}

filter accept-established {

apply-flags omit;

term accept-established-tcp-ssh {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

source-port ssh;

tcp-established;

}

then {

policer management-5m;

count accept-established-tcp-ssh;

accept;

}

}

term accept-established-tcp-ftp {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

source-port ftp;

tcp-established;

}

then {

policer management-5m;

count accept-established-tcp-ftp;

accept;

}

}

term accept-established-tcp-ftp-data-syn {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

source-port ftp-data;

tcp-initial;

}

then {

policer management-5m;

count accept-established-tcp-ftp-data-syn;

accept;

}

}

term accept-established-tcp-ftp-data {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

source-port ftp-data;

tcp-established;

}

then {

policer management-5m;

count accept-established-tcp-ftp-data;

accept;

}

}

term accept-established-tcp-telnet {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

source-port telnet;

tcp-established;

}

then {

policer management-5m;

count accept-established-tcp-telnet;

accept;

}

}

term accept-established-tcp-fetch {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

source-port [ http https ];

tcp-established;

}

then {

policer management-5m;

count accept-established-tcp-fetch;

accept;

}

}

term accept-established-udp-ephemeral {

from {

destination-prefix-list {

router-ipv4;

router-ipv4-logical-systems ;

}

protocol udp;

destination-port 49152-65535;

}

then {

policer management-5m;

count accept-established-udp-ephemeral;

accept;

}

}

}

filter accept-all {

apply-flags omit;

term accept-all-tcp {

from {

protocol tcp;

}

then {

count accept-all-tcp;

log;

syslog;

accept;

}

}

term accept-all-udp {

from {

protocol udp;

}

then {

count accept-all-udp;

log;

syslog;

accept;

}

}

term accept-all-igmp {

from {

protocol igmp;

}

then {

count accept-all-igmp;

log;

syslog;

accept;

}

}

term accept-icmp {

from {

protocol icmp;

}

then {

count accept-all-icmp;

log;

syslog;

accept;

}

}

term accept-all-unknown {

then {

count accept-all-unknown;

log;

syslog;

accept;

}

}

}

filter accept-icmp {

apply-flags omit;

term no-icmp-fragments {

from {

is-fragment;

protocol icmp;

}

then {

count no-icmp-fragments;

log;

discard;

}

}

term accept-icmp {

from {

protocol icmp;

ttl-except 1;

icmp-type [ echo-reply echo-request time-exceeded unreachable

source-quench router-advertisement parameter-problem ];

}

then {

policer management-5m;

count accept-icmp;

accept;

}

}

}

filter discard-frags {

term 1 {

from {

first-fragment;

}

then {

count deny-first-frags;

discard;

}

}

term 2 {

from {

is-fragment;

}

then {

count deny-other-frags;

discard;

}

}

}

Vergiss nach all dieser Arbeit nicht, alle anwendbaren Filter als input-list unter Familie inet auf der lo0-Schnittstelle anzuwenden. Bevor du Änderungen vornimmst, solltest du jedoch die folgenden Vorschläge sorgfältig prüfen:

Bevor du die lo0-Anwendung des IPv4-Schutzfilters aktivierst, solltest du:

Vergewissere dich, dass alle Präfixlisten für deine Netzwerke korrekt sind und die erforderlichen Adressbereiche umfassen.

Vergewissere dich, dass alle gültigen Dienste und Fernzugriffsprotokolle in einem Filter akzeptiert werden und dass der Filter in der Eingabeliste enthalten ist. In Day One: Securing the Routing Engine on M, MX, and T Series zum Beispiel wird der Filter

accept-telnetnicht angewendet, weil Telnet ein unsicheres Protokoll ist und offen gesagt niemals in einem Produktionsnetzwerk verwendet werden sollte. Telnet wird für den Zugriff auf das Testbed verwendet, das für die Entwicklung dieses Materials benötigt wird, so dass das Fehlen desaccept-telnetFilters zum Zeitpunkt der Übergabe ziemlich offensichtlich ist... Frag mich nicht, woher ich das weiß.Achte darauf, dass der Filter zunächst in einem Match-All-Term mit Akzeptanz- und Log-Aktionen endet, um sicherzustellen, dass keine gültigen Dienste verweigert werden.

Ziehe in Erwägung,

commit confirmedfür diese Art von Veränderung zu verwenden. Frag mich nicht, woher ich das weiß, aber es gibt einen Hinweis in den vorangegangenen Absätzen.

Die endgültigen RE-Schutzfilter, die in dieser Fallstudie verwendet wurden, wurden gegenüber dem Beispiel aus dem Day One Buch in folgender Weise verändert:

Der Filter

accept-telnetwird in der Liste angewendet; als Labor wird Telnet als akzeptabel angesehen. Die OSPF- und RIP-Filter werden weggelassen, da sie nicht verwendet werden oder für die nahe Zukunft geplant sind.Der Filter

accept-icmpwurde so geändert, dass er nicht mehr auf Fragmente passt; diese Funktion wurde durch einen globalen Filter "Fragmente verweigern" ersetzt, der am Anfang der Filterliste angewendet wird. Siehe die zugehörige Sidebar.

Die Liste der Filter, die in diesem Beispiel auf die lo0-Schnittstelle von R1 angewandt werden, ist abgebildet; beachte, dass die Liste jetzt mit dem discard-frags -Filter beginnt, den accept-telnet -Filter enthält und der endgültige discard-all -Filter in Kraft ist. Auch hier solltest du für die erste Anwendung in einem Produktionsnetzwerk einen abschließenden Match-All-Filter mit den Aktionen Akzeptieren und Protokollieren verwenden, um zunächst sicherzustellen, dass keine gültigen Dienste zum abschließenden Begriff durchgelassen werden, bevor du zu einer abschließenden Verwurfsaktion übergehst.

Der Filter umfasst nicht die Filter allow-ospf oder allow-rip, da der aktuelle Teststand IS-IS verwendet, das ohnehin nicht von einem Filter der Familie inet beeinflusst werden kann. Es ist erwähnenswert, dass der accept-sh-bfd Filter so genannt wird, da der angegebene Portbereich nur Single-Hop BFD-Sitzungen zulässt. Laut draft-ietf-bfd-multihop-09.txt, "BFD for Multihop Paths" (jetzt RFC 5883), müssen Multihop-BFD-Sitzungen den UDP-Zielport 4784 verwenden:

{master}[edit]

user@R1-RE0# show interfaces lo0

unit 0 {

family inet {

filter {

input-list [ discard-frags accept-sh-bfd accept-bgp

accept-ldp accept-rsvp accept-telnet accept-common-services

discard-all ];

}

address 10.3.255.1/32;

}

family iso {

address 49.0001.0100.0325.5001.00;

}

family inet6 {

address 2001:db8:1::ff:1/128;

}

}

Warnung

Achte auf die Reihenfolge der Filter in input-list, um Nebeneffekte zu vermeiden. Wenn du im obigen Fall den accept-common-services vor dem Filter accept-bgp platzierst, könntest du die eBGP-Sitzung tatsächlich beschränken. In accept-common-services begrenzen wir die Rate für den TCP-Traceroute (TTL=1) und erinnern uns daran, dass eBGP-Sitzungen (ohne Multihop) TCP-Pakete mit einer TTL von eins verwenden.

Ein Syslog wird hinzugefügt, um alle filterbezogenen Syslog-Aktionen aufzufangen und zu konsolidieren, damit sie später leichter zu debuggen sind. Erinnere dich daran, dass die Log-Aktion in einen Kernel-Cache schreibt, der bei einem Neustart überschrieben wird und verloren geht, während syslog die Archivierung von Dateien und die Fernprotokollierung unterstützen kann. Hier wird das lokale Syslog konfiguriert:

jnpr@R1-RE0# show system syslog

file re_filter {

firewall any;

archive size 10m;

}

Nachdem du den Filter bestätigt hast und erleichtert aufatmest, dass der Fernzugriff (dieses Mal) noch funktioniert, suchen wir schnell nach Problemen. Zunächst einmal wird die Anwendung des Filters bestätigt:

{master}[edit]

jnpr@R1-RE0# run show interfaces filters lo0

Interface Admin Link Proto Input Filter Output Filter

lo0 up up

lo0.0 up up inet lo0.0-i

iso

inet6

lo0.16384 up up inet

lo0.16385 up up inet

Als Nächstes untersuchst du das Syslog, um zu sehen, welcher Datenverkehr unangepasst verworfen wird:

{master}[edit]

jnpr@R1-RE0# run show log re_filter

Dec 12 12:58:09 R1-RE0 fpc2 PFE_FW_SYSLOG_IP: FW: irb.200

D vrrp 192.0.2.67 224.0.0.18 0 0 (1 packets)

Dec 12 12:58:15 R1-RE0 last message repeated 7 times

Dec 12 12:58:16 R1-RE0 fpc2 PFE_FW_SYSLOG_IP: FW: irb.200

D vrrp 192.0.2.67 224.0.0.18 0 0 (2 packets)

Dec 12 12:58:17 R1-RE0 fpc2 PFE_FW_SYSLOG_IP: FW: irb.200

D vrrp 192.0.2.67 224.0.0.18 0 0 (1 packets)

Dec 12 12:58:21 R1-RE0 last message repeated 4 times

Dec 12 12:58:22 R1-RE0 fpc2 PFE_FW_SYSLOG_IP: FW: irb.200

D vrrp 192.0.2.67 224.0.0.18 0 0 (2 packets)

Dec 12 12:58:23 R1-RE0 fpc2 PFE_FW_SYSLOG_IP: FW: irb.200

D vrrp 192.0.2.67 224.0.0.18 0 0 (1 packets)

Dec 12 12:58:26 R1-RE0 last message repeated 3 times

Dec 12 12:58:27 R1-RE0 fpc2 PFE_FW_SYSLOG_IP: FW: irb.200

D vrrp 192.0.2.67 224.0.0.18 0 0 (2 packets)

Dec 12 12:58:28 R1-RE0 fpc2 PFE_FW_SYSLOG_IP: FW: irb.200

D vrrp 192.0.2.67 224.0.0.18 0 0 (1 packets)

Do'h! Wie lautete noch einmal die Warnung, dass der angewandte Filter alle unterstützten Dienste unterstützt und dass im letzten Begriff ein accept-all verwendet werden sollte, bis der ordnungsgemäße Betrieb bestätigt ist? Die Syslog-Aktion im letzten discard-all Filter hat schnell gezeigt, dass VRRP durch den Filter verweigert wird, was erklärt, warum VRRP nicht funktioniert und die Telefone zu klingeln beginnen. Die Liste der angewandten Filter wird durch das Hinzufügen des accept-vrrp Filters geändert; beachte die Verwendung der Funktion insert, um die richtige Reihenfolge der Filter zu gewährleisten, indem sichergestellt wird, dass der discard-all Filter am Ende der Liste steht:

{master}[edit interfaces lo0 unit 0 family inet]

jnpr@R1-RE0# set filter input-list accept-vrrp

{master}[edit interfaces lo0 unit 0 family inet]

jnpr@R1-RE0# show

filter {

input-list [ discard-frags accept-sh-bfd accept-bgp

accept-ldp accept-rsvp accept-telnet accept-common-services discard-all

accept-vrrp ];

}

address 10.3.255.1/32;

{master}[edit interfaces lo0 unit 0 family inet]

jnpr@R1-RE0# insert filter input-list accept-vrrp before discard-all

{master}[edit interfaces lo0 unit 0 family inet]

jnpr@R1-RE0# show

filter {

input-list [ discard-frags accept-ospf accept-rip

accept-sh-bfd accept-bgp accept-ldp accept-rsvp accept-telnet accept-

common-services accept-

vrrp discard-all ];

}

address 10.3.255.1/32;

Nach der Änderung wird die Protokolldatei gelöscht und nach ein paar Augenblicken wieder angezeigt:

{master}[edit interfaces lo0 unit 0 family inet]

jnpr@R1-RE0# run clear log re_filter

. . .

{master}[edit interfaces lo0 unit 0 family inet]

jnpr@R1-RE0# run show log re_filter

Dec 12 13:09:59 R1-RE0 clear-log[21857]: logfile cleared

{master}[edit interfaces lo0 unit 0 family inet]

jnpr@R1-RE0#

Perfekt - das Fehlen von Syslog-Einträgen und der fortgesetzte Betrieb bestehender Dienste bestätigt den ordnungsgemäßen Betrieb des IPv4 RE-Schutzfilters.

IPv6 RE Schutzfilter

Während wir IPv4 nutzen, beginnen viele Netzwerke erst jetzt mit dem Einsatz von IPv6. Da IPv6 noch nicht so weit verbreitet ist, waren die IPv6-Kontrollebenen noch nicht das Ziel vieler Angriffe. Viele Betreiber haben es nicht für nötig gehalten, IPv6-RE-Schutz einzurichten, was zu einem allgemeinen Mangel an Erfahrung mit bewährten Methoden zur IPv6-Filterung führt.

Next-Header Verschachtelung, der Fluch der zustandslosen Filter

Ein wesentliches Problem bei allen IPv6-Filterschemata ist die Verwendung von Next-Header-Schachtelungen in IPv6, die einige zustandslose Filteraufgaben schwierig, wenn nicht sogar unmöglich machen. IPv6, wie in RFC 2460 definiert, besagt: "In IPv6 werden optionale Informationen der Internet-Schicht in separaten Headern kodiert, die zwischen dem IPv6-Header und dem Upper-Layer-Header in einem Paket platziert werden können. Ein IPv6-Paket kann null, einen oder mehrere Erweiterungs-Header enthalten, die jeweils durch das Next-Header-Feld des vorangehenden Headers identifiziert werden."

Das Ergebnis ist, dass zwischen dem IPv6-Header und dem Protokoll der oberen Schicht, das du abgleichen möchtest (TCP, UDP, OSPF3, ICMP6 usw.), mehrere Erweiterungsheader platziert sein können. Zustandslose Filter sind so konzipiert, dass sie Schlüssel für passende Paketfelder anhand von Bitpositionen innerhalb eines Pakets extrahieren, von denen angenommen wird, dass sie sich an derselben Stelle befinden. Die zustandslosen IPv6-Filter von Trio waren bisher nur in der Lage, das erste Protokoll (Next-Header) im Next-Header-Feld des IPv6-Pakets und/oder die Bits in der eigentlichen Nutzlast, d.h. die Ports des Transportprotokolls (TCP oder UDP), zu erkennen. In der Version 14.2 sind die Trio Linecards in der Lage, jeden beliebigen Erweiterungs-Header (unabhängig davon, ob er der erste in der Liste ist) sowie einen Payload-Port abzugleichen. Beachte, dass die Fähigkeit, auf jeden Extension Header zu passen, auf nicht fragmentiertes/erstes Fragment IPv6 beschränkt ist. Alle anderen Pakete, die nicht als erstes Fragment betrachtet werden, können nur auf den ersten Erweiterungs-Header nach dem IPv6-Header abgestimmt werden.

Hinweis

Sehr lange IPv6-Header (d.h. mit vielen Next-Headern) können von Junos nicht geparst werden. Erinnere dich daran, dass der Lookup-Chip einen Teil des Pakets (den PARCEL) erhält, der die ersten 256 Bytes enthält. Mit anderen Worten: Ein IPv6-Header, der größer als 256 Byte ist (was sehr selten vorkommt), wird nicht vollständig geparst.

Mit dem Schlüsselwort extension-header können sowohl ein Extension-Header als auch ein Payload-Port abgeglichen werden. Seit der Version 14.2 von Junos werden die folgenden Typen von Erweiterungs-Header-Matches unterstützt:

jnpr@R1-RE0# ...t6 filter foo term 1 from extension-header ? Possible completions: <range> Range of values [ Open a set of values ah Authentication header any Any extension header dstopts Destination options esp Encapsulating security payload fragment Fragment hop-by-hop Hop by hop options mobility Mobility routing Routing

Hinweis

Unabhängig davon, wie viele Erweiterungsheader vorhanden sind, können die Trio ASICs die ersten 32 Bits nach dem letzten Erweiterungsheader extrahieren, um portbasierte Layer 4 (TCP oder UDP) Matches zu ermöglichen, auch wenn ein oder mehrere Erweiterungsheader vorhanden sind. Bei einer unterstützten Version wird die Fähigkeit, auf ein Nutzdatenprotokoll zuzugreifen, wenn Erweiterungsheader vorhanden sind, durch die Angabe des Schlüsselworts payload-protocol in den Suchkriterien aktiviert.

Zunächst ist zu beachten, dass das Vorhandensein von Erweiterungsheadern zu einer unvorhersehbaren Filterfunktion führen kann, wenn der Filter eine next-header Übereinstimmungsbedingung verwendet, da diese Option die Übereinstimmung unmittelbar nach dem IPv6-Header erzwingt.

Um zu verdeutlichen, warum ein solcher Match-Typ problematisch sein kann, betrachten wir einen Benutzer, der Multicast Listener Discovery-Nachrichten (MLD) herausfiltern möchte. MLD macht für IPv6 das, was IGMP für IPv4 macht: nämlich Multicast-Hosts zu erlauben, ihr Interesse am Abhören einer Multicast-Gruppe zu bekunden. In diesem Fall weiß der Nutzer, dass MLD eine Erweiterung von ICMP6 ist, und erstellt (und bestätigt) den gezeigten Filter, nur um festzustellen, dass MLD-Nachrichten nicht erkannt werden und daher den Filter trotzdem passieren können:

{master}[edit firewall family inet6]

jnpr@R1-RE0# show

filter count_mld {

term 1 {

from {

next-header icmp;

icmp-type [ membership-query membership-report membership

-termination ];

}

then {

count mld_traffic;

discard;

}

}

term 2 {

then accept;

}

}

In diesem Fall macht ein kurzer Blick auf den RFC für MLD (RFC 3810) und die vorherige Einschränkung, nur einen einzigen Next-Header abgleichen zu können, den Grund für das Scheitern des Filters deutlich. MLD erfordert die Einbeziehung des Hop-by-Hop-Erweiterungsheaders (wie oben in der Paketaufzeichnung zu sehen), der dem ICMP6-Header, den der Filter abgleichen will, vorausgehen muss:

Internet Protocol Version 6, Src: fe80::6687:88ff:fe63:47c1 (fe80::6687:88ff:

fe63:47c1), Dst: ff02::1 (ff02::1)

0110 .... = Version: 6

.... 0000 0000 .... .... .... .... .... = Traffic class: 0x00000000

.... .... .... 0000 0000 0000 0000 0000 = Flowlabel: 0x00000000

Payload length: 32

Next header: IPv6 hop-by-hop option (0)

Hop limit: 1

Source: fe80::6687:88ff:fe63:47c1 (fe80::6687:88ff:fe63:47c1)

[Source SA MAC: JuniperN_63:47:c1 (64:87:88:63:47:c1)]

Destination: ff02::1 (ff02::1)

[Source GeoIP: Unknown]

[Destination GeoIP: Unknown]

Hop-by-Hop Option

Next header: ICMPv6 (58)

Length: 0 (8 bytes)

IPv6 Option (Router Alert)

IPv6 Option (PadN)

Internet Control Message Protocol v6

Type: Multicast Listener Query (130)

Code: 0

Checksum: 0x236c [correct]

Maximum Response Delay [ms]: 10000

Reserved: 0000

Multicast Address: :: (::)

Das bedeutet, wenn du MLD mit einem zustandslosen Filter filtern willst, musst du den Filter auf das Vorhandensein des Hop-by-Hop-Headers einstellen und nicht auf den Header, den du eigentlich haben willst. Das offensichtliche Problem dabei ist, dass auch andere Protokolle wie RSVP einen hop-by-hop-Header verwenden können (obwohl Junos derzeit keine IPv6-basierte MPLS-Signalisierung unterstützt), so dass eine umfassende Filterung auf Basis von hop-by-hop-Headern (oder anderen Erweiterungen) zu unerwarteten Filteraktionen führen kann.

Theoretisch könnte dieses Problem umgangen werden, indem der nächste Header-Match entfernt und durch einen Extension-Header-Match ersetzt wird. Letzteres würde wiederum einen Match des angegebenen Headers an beliebiger Stelle in der Liste ermöglichen, anstatt ihn unmittelbar hinter dem IPv6-Header zu erzwingen. Das Problem ist, dass die Junos-Version 14.2, wie oben gezeigt, ICMP nicht als Argument für den Extension-Header-Match unterstützt.

Da die Trio-Firmware derzeit nicht mit ICMP übereinstimmen kann, ist die nächstbeste Option hier die Verwendung eines Payload-Match-Typs. Hier wird die Nutzlast als der erste Teil des Pakets definiert, den die Firmware nicht erkennt, was in diesem Fall dem ICMP-Header entsprechen sollte. Ein geänderter Filter ist abgebildet:

{master}[edit firewall family inet6]

jnpr@R1-RE0# show

filter count_mld {

term 1 {

from {

payload-protocol icmp6;

icmp-type [ membership-query membership-report membership

-termination ];

}

then {

count mld_traffic;

discard;

}

}

term 2 {

then accept;

}

}

Der Beispiel-IPv6-Filter

Wie beim Beispiel des IPv4-Filters wird vorausgesetzt, dass der Leser mit der Syntax und der Funktionsweise des Junos-Firewall-Filters sowie mit den grundlegenden IPv6-Protokollfunktionen, Header-Feldern und Optionserweiterungs-Headern vertraut ist. Wie immer, wenn es um Filter geht, gibt es keine Einheitsgröße, die für alle passt, und der Leser sollte die Auswirkungen des Beispielfilters sorgfältig abwägen und seine Funktionsweise mit den spezifischen IPv6-Protokollen, die in seinen Netzwerken unterstützt werden, sorgfältig testen, damit alle notwendigen Anpassungen vorgenommen werden können, bevor er ihn in einem Produktionsnetzwerk einsetzt.

Weitere Details zum Filtern von IPv6-Protokollen, die sich auf die breite Palette möglicher ICMPv6-Meldungstypen beziehen, findest du in RFC 4890, "Recommendations for Filtering ICMPv6 Messages in Firewalls".

Zunächst werden die Definitionen der IPv6-Präfixlisten angezeigt; die bisherigen Listen, die für IPv4 verwendet wurden, bleiben bestehen, mit der im Folgenden genannten Ausnahme:

jnpr@R1-RE0# show policy-options

prefix-list router-ipv4 {

. . .

prefix-list bgp-neighbors_v4 {

apply-path "protocols bgp group <*_v4> neighbor <*>";

}

prefix-list router-ipv6 {

apply-path "interfaces <*> unit <*> family inet6 address <*>";

}

prefix-list bgp-neighbors_v6 {

apply-path "protocols bgp group <*_v6> neighbor <*>";

}

prefix-list link_local {

fe80::/64;

}

prefix-list rfc3849 {

2001:db8::/32;

}

Die IPv6-basierte Präfixliste erfüllt dieselbe Funktion wie ihre V4-Pendants. Da IPv6 die Link-Local-Adressierung für viele Routing-Protokolle verwendet, musst du diese ebenso unterstützen wie deine globalen IPv6-Schnittstellenrouten. Beachte, dass die bisherige bgp-neighbors Präfixliste, wie sie ursprünglich für IPv4 verwendet wurde, umbenannt und der apply-path reguläre Ausdruck geändert wurde, um nicht mit der gleichen Funktion in IPv6 in Konflikt zu geraten. Dieser Ansatz setzt voraus, dass du IPv4- und IPv6-Peers in getrennten Gruppen mit einem Gruppennamen platzierst, der entweder auf _v4 oder _v6 endet. Die IPv6 RE-Schutzfilter werden angezeigt:

{master}[edit firewall family inet6]

jnpr@R1-RE0#

filter discard-extension-headers {

apply-flags omit;

term discard-extension-headers {

from {

# Beware - VRRPv3 with authentication or OSPFv3 with Authentication

enabled may use AH/ESP!

next-header [ ah dstopts egp esp fragment gre icmp igmp ipip ipv6

no-next-header routing rsvp sctp ];

}

then {

count discard-ipv6-extension-headers;

log;

syslog;

discard;

}

}

}

filter deny-icmp6-undefined {

apply-flags omit;

term icmp6-unassigned-discard {

from {

next-header icmpv6;

icmp-type [ 102-106 155-199 202-254 ];

}

then discard;

}

term rfc4443-discard {

from {

next-header icmpv6;

icmp-type [ 100-101 200-201 ];

}

then discard;

}

}

filter accept-icmp6-misc {

apply-flags omit;

term neigbor-discovery-accept {

from {

next-header icmpv6;

icmp-type 133-136;

}

then accept;

}

term inverse-neigbor-discovery-accept {

from {

next-header icmpv6;

icmp-type 141-142;

}

then accept;

}

term icmp6-echo-request {

from {

next-header icmpv6;

icmp-type echo-request;

}

then accept;

}

term icmp6-echo-reply {

from {

next-header icmpv6;

icmp-type echo-reply;

}

then accept;

}

term icmp6-dest-unreachable-accept {

from {

next-header icmpv6;

icmp-type destination-unreachable;

}

then accept;

}

term icmp6-packet-too-big-accept {

from {

next-header icmpv6;

icmp-type packet-too-big;

}

then accept;

}

term icmp6-time-exceeded-accept {

from {

next-header icmpv6;

icmp-type time-exceeded;

icmp-code 0;

}

then accept;

}

term icmp6-parameter-problem-accept {

from {

next-header icmpv6;

icmp-type parameter-problem;

icmp-code [ 1 2 ];

}

then accept;

}

}

filter accept-shsh-bfd-v6 {

apply-flags omit;

term accept-sh-bfd-v6 {

from {

source-prefix-list {

router-ipv6;

}

destination-prefix-list {

router-ipv6;

}

source-port 49152-65535;

destination-port 3784-3785;

}

then accept;

}

}

filter accept-MLD-hop-by-hop_v6 {

apply-flags omit;

term bgp_v6 {

from {

next-header hop-by-hop;

}

then {

count hop-by-hop-extension-packets;

accept;

}

}

}

filter accept-bgp-v6 {

apply-flags omit;

term bgp_v6 {

from {

prefix-list {

rfc3849;

bgp-neighbors_v6;

}

next-header tcp;

destination-port bgp;

}

then accept;

}

}

filter accept-ospf3 {

apply-flags omit;

term ospfv3 {

from {

source-prefix-list {

link_local;

}

next-header ospf;

}

then accept;

}

}

filter accept-dns-v6 {

apply-flags omit;

term dnsv6 {

from {

source-prefix-list {

rfc3849;

}

next-header [ udp tcp ];

port domain;

}

then accept;

}

}

filter accept-ntp-v6 {

apply-flags omit;

term ntpv6 {

from {

source-prefix-list {

rfc3849;

}

next-header udp;

destination-port ntp;

}

then accept;

}

}

filter accept-ssh-v6 {

apply-flags omit;

term sshv6 {

from {

source-prefix-list {

rfc3849;

}

next-header tcp;

destination-port ssh;

}

then {

policer management-5m;

count accept-ssh;

accept;

}

}

}

filter accept-snmp-v6 {

apply-flags omit;

term snmpv6 {

from {

source-prefix-list {

rfc3849;

}

next-header udp;

destination-port snmp;

}

then accept;

}

}

filter accept-radius-v6 {

apply-flags omit;

term radiusv6 {

from {

source-prefix-list {

rfc3849;

}

next-header udp;

port [ 1812 1813 ];

}

then accept;

}

}

filter accept-telnet-v6 {

apply-flags omit;

term telnetv6 {

from {

source-prefix-list {

rfc3849;

}

next-header tcp;

port telnet;

}

then {

policer management-5m;

count accept-ssh;

accept;

}

}

}

filter accept-common-services-v6 {

apply-flags omit;

term accept-icmp6 {

filter accept-icmp6-misc;

}

term accept-traceroute-v6 {

filter accept-traceroute-v6;

}

term accept-ssh-v6 {

filter accept-ssh-v6;

}

term accept-snmp-v6 {

filter accept-snmp-v6;

}

term accept-ntp-v6 {

filter accept-ntp-v6;

}

term accept-dns-v6 {

filter accept-dns-v6;

}

}

filter accept-traceroute-v6 {

apply-flags omit;

term accept-traceroute-udp {

from {

destination-prefix-list {

router-ipv6;

}

next-header udp;

destination-port 33435-33450;

hop-limit 1;

}

then {

policer management-1m;

count accept-traceroute-udp-v6;

accept;

}

}

term accept-traceroute-icmp6 {

from {

destination-prefix-list {

router-ipv6;

}

next-header icmp;

icmp-type [ echo-request time-exceeded ];

hop-limit 1;

}

then {

policer management-1m;

count accept-traceroute-icmp6;

accept;

}

}

term accept-traceroute-tcp-v6 {

from {

destination-prefix-list {

router-ipv6;

}

next-header tcp;

hop-limit 1;

}

then {

policer management-1m;

count accept-traceroute-tcp-v6;

accept;

}

}

}

filter discard-all-v6 {

apply-flags omit;

term discard-HOPLIMIT_1-unknown {

from {

hop-limit 1;

}

then {

count discard-all-HOPLIMIT_1-unknown;

log;

syslog;

discard;

}

}

term discard-tcp-v6 {

from {

next-header tcp;

}

then {

count discard-tcp-v6;

log;

syslog;

discard;

}

}

term discard-netbios-v6 {

from {

next-header udp;

destination-port 137;

}

then {

count discard-netbios-v6;

log;

syslog;

discard;

}

}

term discard-udp {

from {

next-header udp;

}

then {

count discard-udp-v6;

log;

syslog;

discard;

}

}

term discard-icmp6 {

from {

next-header icmp;

}

then {

count discard-icmp;

log;

syslog;

discard;

}

}

term discard-unknown {

then {

count discard-unknown;

log;

syslog;

discard;

}

}

}

Hinweis

Wir haben die Option next-header im vorangegangenen Code verwendet, um die Nutzdaten zu filtern. Wie bereits erwähnt, enthalten Protokolle manchmal Erweiterungs-Header. In diesem Fall kannst du die Option payload match verwenden. Erinnere dich daran, dass next-header immer der erste Header nach dem IPv6-Header ist.

Die IPv6-Filter verwenden dieselben Policers, die zuvor für IPv4 definiert wurden, und folgen demselben allgemeinen modularen Ansatz, wenn auch mit weniger Zählaktionen in Begriffen, die Verkehr akzeptieren, deren Verwendung bereits für IPv4 demonstriert wurde. In diesem Fall verwirft der discard-extension-headers Filter alle ungenutzten Erweiterungsheader, einschließlich des Fragmentierungsheaders, wodurch sichergestellt wird, dass Fragmente keiner zusätzlichen Begriffsverarbeitung unterzogen werden, bei der unvorhersehbare Ergebnisse auftreten könnten, da ein Fragment keinen Transportheader hat. Wie im Kommentar des Filters angegeben, wird auch Datenverkehr mit AH- und/oder EH-Authentifizierungsheadern verworfen, die für legitimen Datenverkehr wie OSPF3 verwendet werden können. Wie immer musst du die Anforderungen deines Netzwerks sorgfältig mit einem Beispielfilter abgleichen und entsprechend anpassen.

Wie zuvor wird die entsprechende Liste der IPv6-Filter wieder als Eingabeliste auf die Schnittstelle lo0 angewendet. Jetzt unter Familie inet6:

{master}[edit]

jnpr@R1-RE0# show interfaces lo0 unit 0

family inet {

filter {

input-list [ discard-frags accept-sh-bfd accept-bgp

accept-ldp accept-rsvp accept-telnet accept-common-services

accept-vrrp discard-all ];

}

address 10.3.255.1/32;

}

family iso {

address 49.0001.0100.0325.5001.00;

}

family inet6 {

filter {

input-list [ discard-extension-headers accept-MLD-hop-by-hop_v6

deny-icmp6-undefined accept-sh-bfd-v6 accept-bgp-v6

accept-telnet-v6 accept-ospf3 accept-radius-v6 accept-common-services-

v6 discard-all-v6 ];

}

address 2001:db8:1::ff:1/128;

}

Nach der Anwendung des IPv6-Filters wird das Syslog geleert; nach einigen Augenblicken können neue Treffer angezeigt werden. Erinnere dich daran, dass zu diesem Zeitpunkt nur unzulässiger Datenverkehr die endgültige Discard-All-Aktion für die IPv4- und IPv6-Filterlisten erreichen sollte:

{master}[edit]

jnpr@R1-RE0# run show log re_filter

Dec 13 10:26:51 R1-RE0 clear-log[27090]: logfile cleared

Dec 13 10:26:52 R1-RE0 /kernel: FW: fxp0.0 D tcp 172.17.13.146 172.19.90.172

34788 21

Dec 13 10:26:55 R1-RE0 /kernel: FW: fxp0.0 D tcp 172.17.13.146 172.19.90.172

34788 21

Dec 13 10:26:55 R1-RE0 /kernel: FW: fxp0.0 D igmp 172.19.91.95 224.0.0.1 0 0

Dec 13 10:27:01 R1-RE0 /kernel: FW: fxp0.0 D tcp 172.17.13.146 172.19.90.172

34788 21

Dec 13 10:27:55 R1-RE0 /kernel: FW: fxp0.0 D igmp 172.19.91.95 224.0.0.1 0 0

. . .

Dec 13 10:34:41 R1-RE0 /kernel: FW: fxp0.0 D udp 172.19.91.43 172.19.91.255

138 138

Dec 13 10:34:55 R1-RE0 /kernel: FW: fxp0.0 D igmp 172.19.91.95 224.0.0.1 0 0

Dec 13 10:35:55 R1-RE0 /kernel: FW: fxp0.0 D igmp 172.19.91.95 224.0.0.1 0 0

Dec 13 10:36:55 R1-RE0 /kernel: FW: fxp0.0 D igmp 172.19.91.95 224.0.0.1 0 0

Das hier gezeigte Ergebnis ist gut. Der einzige Verkehr, der von anderen Begriffen nicht akzeptiert wird, kommt von nicht autorisierten Hosts unter 172.17.13.0/24, einer Adresse, die nicht in der offiziellen Labortopologie enthalten ist, was zeigt, dass der Filter die gewünschte Wirkung hat. Der gesamte verworfene Datenverkehr kommt über fxp0 im gemeinsamen OoB-Management-Netzwerk an und scheint eine Mischung aus IGMP, FTP und NetBIOS zu sein. Als letzte Bestätigung bestätigst du den BGP- und BFD-Sitzungsstatus auf R1:

{master}[edit]

jnpr@R1-RE0# run show bgp summary

Groups: 3 Peers: 3 Down peers: 1

Table Tot Paths Act Paths Suppressed History Damp State Pending

inet.0 0 0 0 0 0 0

inet6.0 0 0 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|

#Active/Received/Accepted/Damped...

10.3.255.2 65000 2010 2009 0 0 15:09:23 0/0/0/0

2001:db8:1::ff:2 65000 298 296 0 2 2:13:16 Establ

inet6.0: 0/0/0/0

fd1e:63ba:e9dc:1::1 65010 0 0 0 0 17:52:23 Active

Zu diesem Zeitpunkt ist die EBGP-Sitzung zum externen BGP-Gerät P1 voraussichtlich ausgefallen, aber sowohl die IPv6- als auch die IPv4-IBGP-Sitzungen sind aufgebaut, ebenso wie die BFD-Sitzung zwischen R1 und R2. Diese BFD-Sitzung ist IPv4-basiert und läuft über die Schnittstelle ae0.1, um dem IS-IS-Protokoll eine schnelle Fehlererkennung zu ermöglichen:

{master}[edit]

jnpr@R1-RE0# show protocols isis

reference-bandwidth 100g;

level 1 disable;

interface ae0.1 {

point-to-point;

bfd-liveness-detection {

minimum-interval 1000;

multiplier 3;

}

}

interface lo0.0 {

passive;

}

{master}[edit]

jnpr@R1-RE0# run show bfd session

Detect Transmit

Address State Interface Time Interval Multiplier

10.8.0.1 Up ae0.1 3.000 1.000 3

1 sessions, 1 clients

Cumulative transmit rate 1.0 pps, cumulative receive rate 1.0 pps

Der fortgesetzte Betrieb zulässiger Dienste in Verbindung mit dem Fehlen unerwarteter Log-Einträge durch die "Discard-all"-Aktion beider RE-Schutzfilter bestätigt, dass sie wie vorgesehen funktionieren. schließt die RE-Schutz-Fallstudie ab.

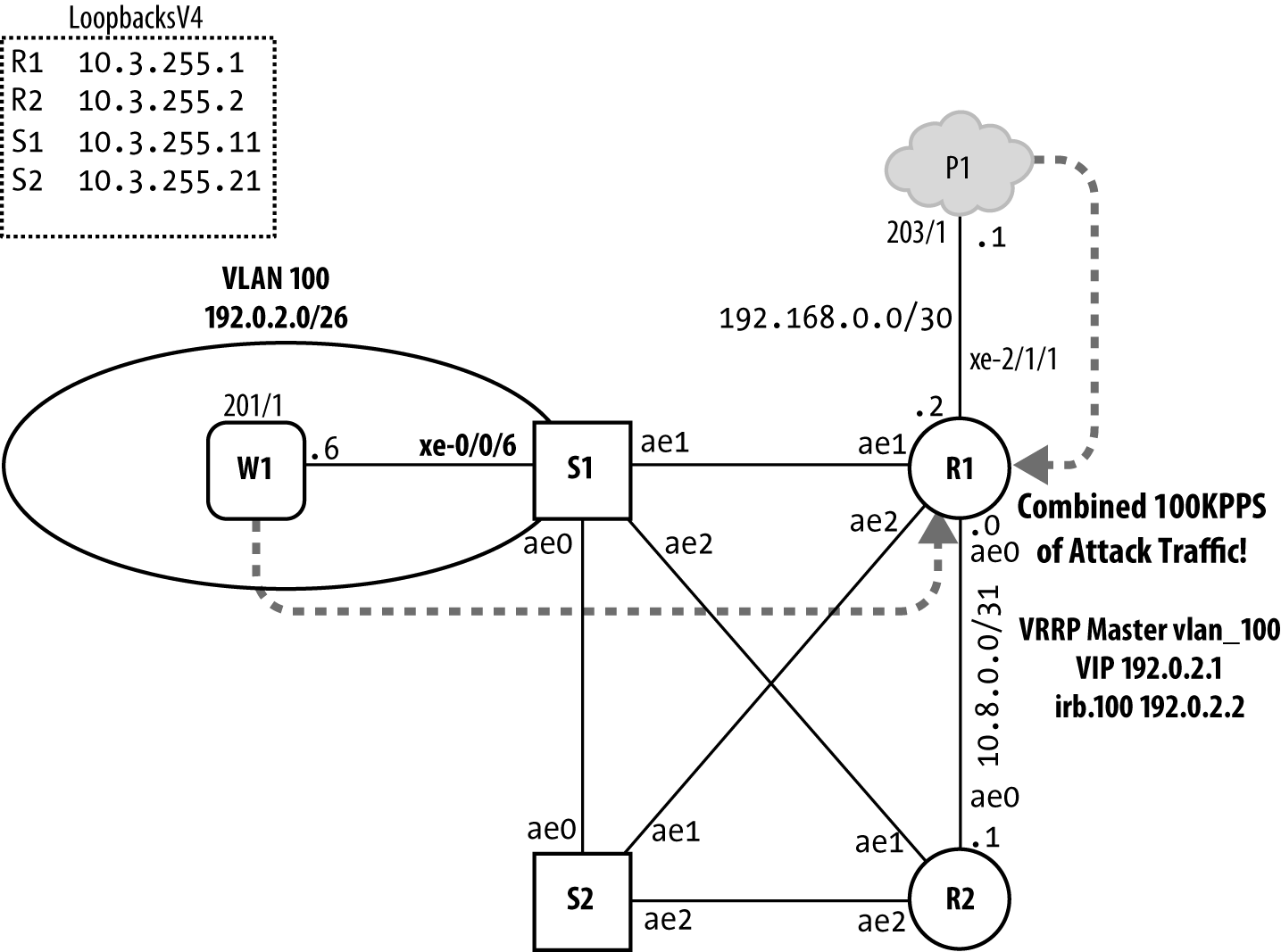

Fallstudie zum DDoS-Schutz

Die MX Trio-Plattformen bieten seit der Version 11.2 einen integrierten DDoS-Schutz. Diese Funktion nutzt die umfangreichen Fähigkeiten des Trio-Chipsatzes zur Klassifizierung des hostgebundenen Datenverkehrs zusammen mit entsprechenden Policern, die auf verschiedenen Hierarchien innerhalb des Systems implementiert sind, um sicherzustellen, dass die RE bei übermäßigem Ausnahmeverkehr auf der Steuerebene reaktionsfähig bleibt, wie er beispielsweise durch Fehlkonfigurationen, übermäßige Skalierung oder absichtliche DDoS-Angriffe auf die Steuerebene eines Routers entstehen kann.

Der neue Low-Level-DDoS-Schutz bietet sozusagen direkt nach dem Auspacken große Vorteile, macht aber einen RE-Schutzfilter, der nicht erlaubten oder benötigten Datenverkehr zurückhält, nicht überflüssig. Wenn der neue DDoS-Schutz mit einem starken RE-Filter kombiniert wird, kannst du die Policing-Funktionen im Filter überflüssig machen, oder du kannst für zusätzlichen Schutz weiterhin RE-Filter-basiertes Policing als zusätzliche Schutzmaßnahme verwenden. In diesen Fällen solltest du jedoch sicherstellen, dass die RE-Filter-basierten Policer höhere Bandbreitenwerte haben als die entsprechenden PFE- und RE-DDoS-Policer, da die Policer im RE sonst nie eine Chance haben, aktiviert zu werden, da die DDoS-Policer alle Verwerfungsaktionen sehen. Das liegt daran, dass ein Policer, der von einem Eingangsfilter auf der Loopback-Schnittstelle aufgerufen wird, auf die Trio PFE heruntergeladen wird, wo er vor allen DDoS-Policern ausgeführt wird.

Das Problem der Erschöpfung der Kontrollebene

Da Router immer mehr Dienste für immer mehr Nutzer/innen bereitstellen, ist es nicht ungewöhnlich, dass sie an der Grenze ihrer Kapazität arbeiten, vor allem in Zeiten hoher Auslastung, wie z.B. bei Routenklappen, die durch Netzwerkausfälle verursacht werden. Jeder neue Dienst bringt nicht nur eine zusätzliche Belastung mit sich, sondern birgt auch die Gefahr einer unerwarteten Ressourcennutzung, die entweder absichtlich herbeigeführt wurde oder in vielen Fällen auf fehlerhafte Software oder Konfigurationsfehler zurückzuführen ist, die zu einem unerwarteten Betrieb führen.

Die Erschöpfung von Ressourcen kann an verschiedenen Stellen auftreten, die jeweils ihre eigenen betrieblichen Probleme haben. Wenn du zu wenig RIB/FIB hast, kann es sein, dass du Ziele ausblendest oder Standardrouten mit möglicherweise unerwünschten Pfaden verwendest. Zu wenig Arbeitsspeicher kann zu Abstürzen oder einer langsamen Rekonvergenz führen, da Prozesse auf die Festplatte ausgelagert werden. Wenn die CPU oder die internen Kommunikationspfade, die zum Senden und Empfangen von Keep-Alive-Nachrichten benötigt werden, knapp werden, kommt es zu noch mehr Problemen, da BFD-, BGP- und OSPF-Sitzungen zu flattern beginnen, was wiederum ein ohnehin schon überlastetes System noch weiter belastet.

In diesem Abschnitt liegt der Schwerpunkt auf dem Schutz des Verarbeitungspfads und damit der Ressourcen der Steuerebene. Diese Ressourcen der Steuerebene werden benötigt, um Fernzugriff, Routing-Protokolle und Netzwerkmanagement-Verkehr zu verarbeiten, der von einer Netzwerkschnittstelle über die PFE zur RE gelangt, wenn unerwarteter Steuerebenenverkehr auftritt. Ziel ist es, unterstützte Dienste in angemessenem Umfang zu ermöglichen, ohne dass ein einzelner Dienst oder ein Protokoll alle Ressourcen überlastet, was leicht zu einem Denial-of-Service für andere Protokolle und Nutzer führen kann. Ein solcher Dienstausfall kann sich leicht auf den Fernzugriff ausdehnen, der erforderlich ist, um auf einen Router zuzugreifen, um das Problem zu beheben. Kaum etwas im Leben ist so frustrierend wie die Tatsache, dass du weißt, wie du ein Problem beheben kannst, und dann feststellst, dass du aufgrund des Problems nicht auf das Gerät zugreifen kannst, um Korrekturmaßnahmen zu ergreifen.

DDoS Operative Übersicht

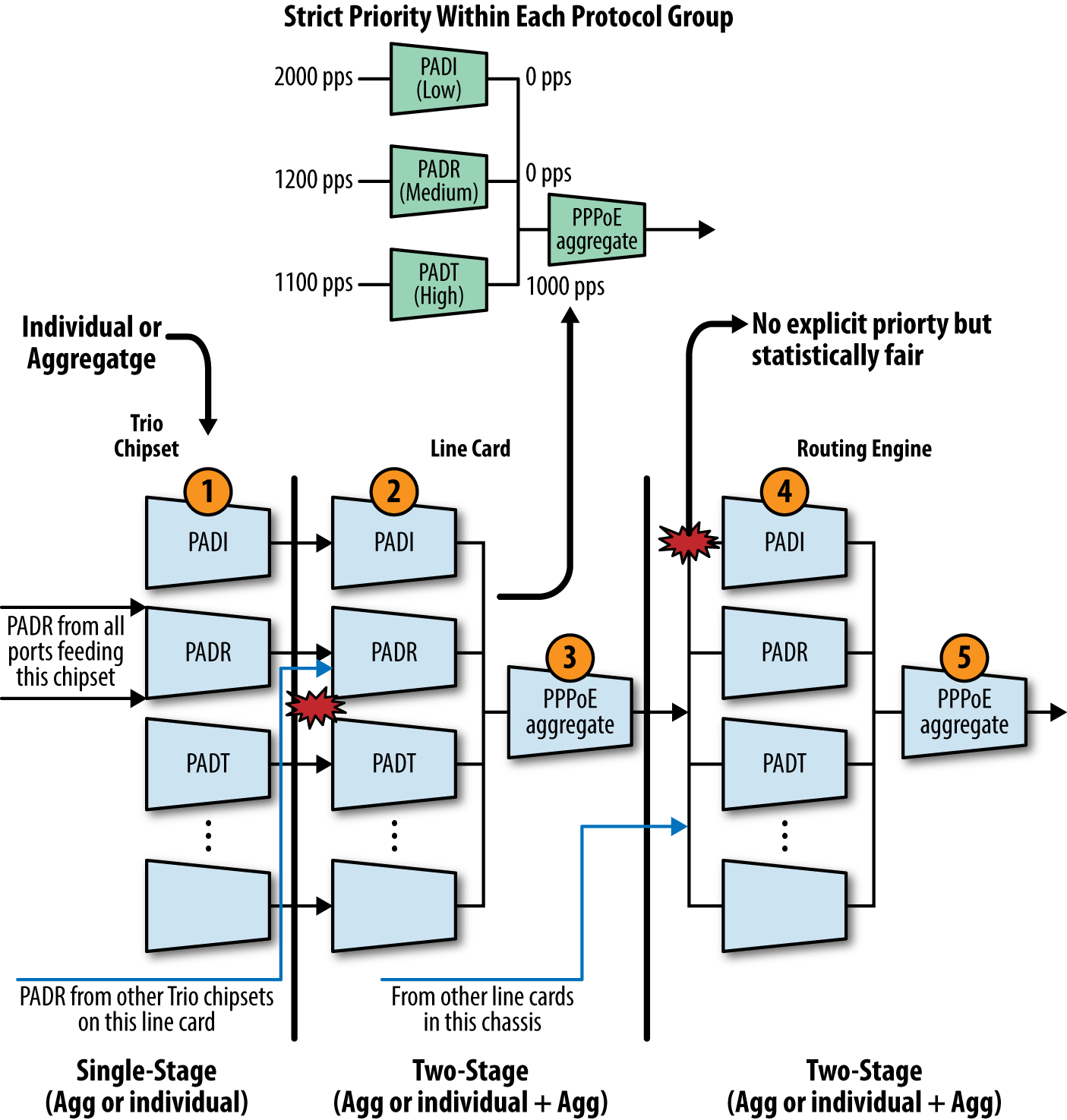

Die Juniper DDoS-Schutzfunktion basiert auf zwei Hauptkomponenten: der Klassifizierung des hostgebundenen Control-Plane-Verkehrs und einem hierarchischen Satz von Policern auf Einzel- und Aggregatebene, die das Volumen des Control-Plane-Verkehrs begrenzen, das jeder Protokolltyp zur Verarbeitung an die RE senden kann.

Diese Policers sind so organisiert, dass sie dem hierarchischen Fluss des Protokollkontrollverkehrs entsprechen. Der Kontrollverkehr, der von allen Ports einer Line Card ankommt, läuft in der Packet Forwarding Engine der Karte zusammen. Der Verkehr von allen PFEs läuft in der Line Card/FPC zusammen. Und schließlich konvergiert der Kontrollverkehr von allen Leitungskarten des Routers in der Routing Engine. Auch die DDoS-Policer werden hierarchisch entlang der Kontrollpfade platziert, damit überschüssige Pakete so früh wie möglich auf dem Pfad verworfen werden. Dieses Design schont die Systemressourcen, indem überschüssiger bösartiger Datenverkehr entfernt wird, so dass die Routing Engine nur so viel Datenverkehr erhält, wie sie tatsächlich verarbeiten kann. Insgesamt können zwischen dem Ingress an der Trio PFE und der Verarbeitung an der RE bis zu fünf Stufen der Überwachung liegen, und das ohne die zusätzliche lo0-basierte Filterung (mit entsprechender Überwachung), die ebenfalls in Kraft sein kann.

Im Betrieb wird der Kontrollverkehr unterbrochen, wenn er das Ratenlimit eines Policers überschreitet. Jede Verletzung erzeugt eine Meldung im Syslog, um den Betreiber über einen möglichen Angriff zu informieren. Jede Verletzung wird gezählt und die Startzeit notiert. Das System speichert außerdem einen Zeiger auf die Start- und Endzeit der letzten beobachteten Verletzung. Wenn die Verkehrsrate unter den Schwellenwert für die Bandbreitenverletzung fällt, bestimmt ein Recovery-Timer, wann der Verkehrsfluss wieder als normal angesehen wird. Tritt vor Ablauf des Timers keine weitere Verletzung mehr auf, wird der Verletzungsstatus aufgehoben und erneut eine Meldung über die Beseitigung des DDoS-Ereignisses erstellt.

Nach der Benachrichtigung liegt es in der Verantwortung des Betreibers, die Art des Ereignisses zu analysieren, um festzustellen, ob die Art und das Volumen des Datenverkehrs, der das DDoS-Ereignis ausgelöst hat, erwartet oder ungewöhnlich war. Hier gibt es keine einfache Antwort, denn jedes Netzwerk hat eine andere Skalierung und eine andere Mischung aus Protokollen und Abwanderungsrate. Wenn die Analyse ergibt, dass das Verkehrsaufkommen normal war, sollten die entsprechenden Policers erhöht werden, um Fehlalarme und potenzielle Serviceunterbrechungen in Zukunft zu vermeiden. Bei Protokollen, die nicht genutzt werden oder von denen bekannt ist, dass sie nur ein geringes Nachrichtenaufkommen erzeugen, können die Policers dagegen gesenkt werden.

Hinweis

Die Standard-Policer-Einstellungen sind absichtlich hoch angesetzt, um sicherzustellen, dass es keine unerwünschten Nebeneffekte für bereits bestehende Installationen gibt, wenn diese auf einen neueren Code mit DDoS-Schutz-Unterstützung aktualisiert werden, der standardmäßig aktiviert ist. In den meisten Fällen werden die Betreiber die zu erwartende Belastung ihres Netzwerks durch die Steuerebene ermitteln und dann die Standard-Policer-Werte senken wollen, um sicherzustellen, dass sie durch die Funktion einen robusten DDoS-Schutz erhalten.

Policer-Status und Statistiken von jeder Line Card werden an die Routing Engine weitergeleitet und aggregiert. Die Policer-Zustände werden bei einem Switchover beibehalten. Beachte, dass während eines GRES/NSR-Ereignisses die Leitungskartenstatistiken und die Anzahl der Verstöße erhalten bleiben, nicht aber die RE-Policer-Statistiken.

Warnung

Zurzeit ist der DDoS-Schutz eine reine Trio-Funktion. Du kannst sie auf einem System mit älteren Linecards im DPC-Stil konfigurieren und aktivieren, aber auf diesen Linecards gibt es keinen DDoS-Schutz. Eine Kette ist nur so stark wie das schwächste Glied; ein System mit einer einzelnen Linecard, die DDoS nicht unterstützt, ist immer noch anfällig für einen Angriff.

Sammle ein paar Figuren

Wie bereits erwähnt, sind die Standard-Policer absichtlich hoch eingestellt, um Nebenwirkungen in jeder Konfiguration zu vermeiden, von der kleinsten bis zur größten mit intensiven Protokollbenachrichtigungen. Die DDoS-Schutzfunktion liefert Echtzeitstatistiken auf jeder Ebene (PFE, Line Card und RE) und für jedes Protokoll. Nehmen wir das Beispiel des ICMP-Protokolls:

jnpr@R1-RE0> show ddos-protection protocols icmp statistics

Packet types: 1, Received traffic: 1, Currently violated: 0

Protocol Group: ICMP

Packet type: aggregate

System-wide information:

Aggregate bandwidth is never violated

Received: 285 Arrival rate: 0 pps

Dropped: 0 Max arrival rate: 1 pps

Routing Engine information:

Aggregate policer is never violated

Received: 285 Arrival rate: 0 pps

Dropped: 0 Max arrival rate: 1 pps

Dropped by individual policers: 0

FPC slot 0 information:

Aggregate policer is never violated

Received: 185 Arrival rate: 0 pps

Dropped: 0 Max arrival rate: 1 pps

Dropped by individual policers: 0

Dropped by flow suppression: 0

FPC slot 1 information:

Aggregate policer is never violated

Received: 100 Arrival rate: 0 pps

Dropped: 0 Max arrival rate: 0 pps

Dropped by individual policers: 0

Dropped by flow suppression: 0

FPC-Statistiken liefern Informationen für die gesamte Line Card, d.h. du hast keine Per-PFE-Statistiken, sondern nur aggregierte Informationen über durchgelassenen oder verworfenen Verkehr aus der Sicht des MPC. Die Per-PFE-Statistiken werden nur durch einen PFE-Befehl angezeigt, der auf ein paar weiteren Seiten vorgestellt wird. Die Routing-Engine-Informationen und die systemweiten Informationen, die in der Geräteausgabe angezeigt werden, sollten in einer Einzelchassis-Konfiguration identisch sein. Wie in diesem Beispiel zu sehen ist, wurde der gesamte ICMP-Verkehr ohne jegliche Kontrolle zugelassen: Die RE hat 285 ICMP-Pakete empfangen, das ist die Summe der 185 Pakete, die auf FPC 0 empfangen wurden, und der 100 Pakete, die auf FPC 1 empfangen wurden.

Diese Statistiken können pro Protokoll mit dem folgenden Befehl gelöscht werden:

jnpr@R1-RE0> clear ddos-protection protocols <protocol> statistics

Wenn du versuchst, die DDoS-Policer zu optimieren, ist es ein logischer erster Schritt, aktuelle Daten zu sammeln, die der Baseline deines aktuellen Netzwerks für alle unterstützten Protokolle entsprechen. Diese Daten sollten die PFE-, MPC- und RE-Gesamtstatistiken widerspiegeln, da eine optimale Abstimmung die Änderung von Policern auf all diesen Hierarchien beinhalten kann. Sobald du diese Daten hast, kannst du einen angemessenen Startwert für jeden Policer festlegen, indem du eine kleine Sicherheitsspanne zur beobachteten Basislinie hinzufügst.

Da DDoS standardmäßig für alle unterstützten Protokolle aktiviert ist, ist es ganz einfach, sich die resultierenden DDoS-Statistiken anzusehen, um eine Basisanalyse durchzuführen. Die wichtigste dieser Statistiken ist die Information "Maximale Ankunftsrate". Indem du die Spitzenrate jedes Protokolls analysierst (was du an mehreren Punkten deines Netzwerks und über ein angemessen großes Überwachungsfenster hinweg tun solltest, das natürlich auch Zeiten mit Spitzenaktivität einschließt), erhältst du einen genauen (und aktuellen) Überblick über die maximale Rate pro Protokoll für dein Netzwerk im normalen Betriebszustand. Da die wenigsten Netzwerke im Laufe der Zeit gleich bleiben, solltest du das DDoS-Tuning regelmäßig überprüfen, um sicherzustellen, dass deine Policers immer eine halbwegs aktuelle Momentaufnahme der erwarteten Protokolllast widerspiegeln. Falls dies nicht offensichtlich ist, solltest du die DDoS-Policers neu einstellen, wenn ein neues Protokoll oder ein neuer Dienst zu deinem Netzwerk hinzugefügt wird.

Sie können die Möglichkeiten der Junos-Skripterstellung nutzen, um die Überwachung eines bestimmten DDoS-Zählers auf einer bestimmten Hierarchieebene zu vereinfachen, z. B. auf der Routing-Engine oder auf der MPC-Ebene. Das hier gezeigte Beispielskript für den Betriebsmodus (op-Skript) wird verwendet, um die aktuellen und maximalen beobachteten Raten auf der Routing Engine auf Basis der einzelnen Protokolle/Pakettypen anzuzeigen:

version 1.0;

ns junos = "http://xml.juniper.net/junos/*/junos";

ns xnm = "http://xml.juniper.net/xnm/1.1/xnm";

ns jcs = "http://xml.juniper.net/junos/commit-scripts/1.0";

import "../import/junos.xsl";

match / {

<op-script-results> {

/* Take traces */

var $myrpc = <get-ddos-protocols-statistics> {};

var $myddos = jcs:invoke ($myrpc);

/* Now Display */

<output> "";

<output> "";

<output> "+----------------------------------------------------------------+";

<output> jcs:printf('|%-20s |%-20s |%-11s |%-10s\n',"Protocol","Packet Type",

"Current pps","Max pps Observed");

<output> "+----------------------------------------------------------------+";

for-each( $myddos/ddos-protocol-group/ddos-protocol/packet-type ) {

var $name = .;

if (../ddos-system-statistics/packet-arrival-rate-max != "0"){

<output> jcs:printf('|%-20s |%-20s |%-11s |%-10s\n',../../group-name,

$name,../ddos-system-statistics/packet-arrival-rate,../ddos-system-

statistics/packet-arrival-rate-max);

}

}

<output> "+----------------------------------------------------------------+";

}

}

Hinweis

Es werden nur Pakettypen mit einer "maximalen Ankunftsrate" größer als 0 angezeigt.

Dieser Code muss unter einem Dateinamen auf den Router kopiert werden - hier heißt die Datei checkddos.slax, die wiederum im Ordner /var/db/scripts/op gespeichert ist. Als nächstes muss das op-Skript in der Konfiguration deklariert und aktiviert werden:

jnpr@R1-RE0# set system scripts op file checkddos.slax

Als Nächstes werden alle DDOS-Statistiken auf den verschiedenen Routern gelöscht, die zur Bildung deiner Baseline verwendet werden. Wähle zum Beispiel mindestens deinen größten Knotenpunkt sowie mindestens einen P-Router, einen PE-Router, einen Zugangsknoten usw. Der Einfachheit halber konzentriert sich dieses Beispiel auf die Statistiken von nur einem Knoten. In einem realen Netzwerk musst du für einen optimalen Schutz jeden Knotenpunkt entsprechend seiner Rolle und der daraus resultierenden Verkehrslast dimensionieren und abstimmen:

jnpr@R1-RE0> clear ddos-protection protocols statistics

Bestimme deine Basislinie

Der Verkehr auf der Steuerungsebene kann je nach Tageszeit stark schwanken. Außerdem solltest du die Auswirkungen eines Netzwerkausfalls berücksichtigen, da der darauf folgende Zeitraum der Wiederherstellung für einige Arten von Datenverkehr auf der Steuerebene wahrscheinlich eine Spitze darstellt. Daher musst du die Statistiken über einen längeren Zeitraum, z. B. 24 Stunden oder vielleicht sogar eine ganze Woche lang, aufbauen lassen. Dein Ziel sollte es also sein, das Netzwerk "leben zu lassen", bevor du die Daten mit dem Op-Skript auf den Routern sammelst, die in deiner Baseline erfasst werden. Wie bereits erwähnt, ist es eine gute Idee, eine Art Stresstest einzuplanen (natürlich während eines Wartungsfensters), z. B. die Durchführung von Link Flaps, einen Neustart des Routings oder sogar einen Router-Neustart. Es ist wahrscheinlich, dass du bei Wiederherstellungsprotokollen wie BGP weitaus höhere pps-Raten und eine entsprechend höhere RE-Last feststellst, als dies im konvergenten Dauerbetrieb der Fall wäre.

Hinweis

Bei jeder Tuningmaßnahme gibt es keine allgemeingültige Regel. Du tauschst immer eine Sache gegen eine andere aus. Wenn dein Ziel z. B. die schnelle Konvergenz nach einem größeren Ausfall ist, wirst du wahrscheinlich einen relativ hohen DDoS-Policer-Wert einstellen wollen, um sicherzustellen, dass der legitime Protokollverkehr nicht unterbrochen wird, da dies die Konvergenz verlängern würde. Wenn du den Policer so einstellst, dass er eine absolute Worst-Case-Last für alle Protokolle widerspiegelt, verringert sich der Gesamtschutz des RE im Falle eines echten DDoS-Angriffs. Viele werden sich dafür entscheiden, die Differenz zwischen konvergierender (normaler) Last und konvergierender (anormaler, aber legitimer) Last als Kompromiss zu verwenden.

Ein Beispiel für die Ausgabe des Op-Skripts wird bereitgestellt: